Les cybercriminels sont omniprésents, ciblant et attaquant tous les appareils, logiciels et systèmes sensibles qu’ils rencontrent. C’est pourquoi les particuliers et les entreprises doivent prendre des mesures de sécurité de niveau supérieur, comme l’utilisation de clés cryptographiques, pour protéger leurs actifs informatiques.

Cependant, la gestion des clés cryptographiques, notamment leur génération, leur stockage et leur audit, constitue souvent un obstacle majeur à la sécurisation des systèmes. La bonne nouvelle est que vous pouvez gérer les clés cryptographiques en toute sécurité à l’aide d’un module de sécurité matériel (HSM).

Qu’est-ce qu’un module de sécurité matériel (HSM) ?

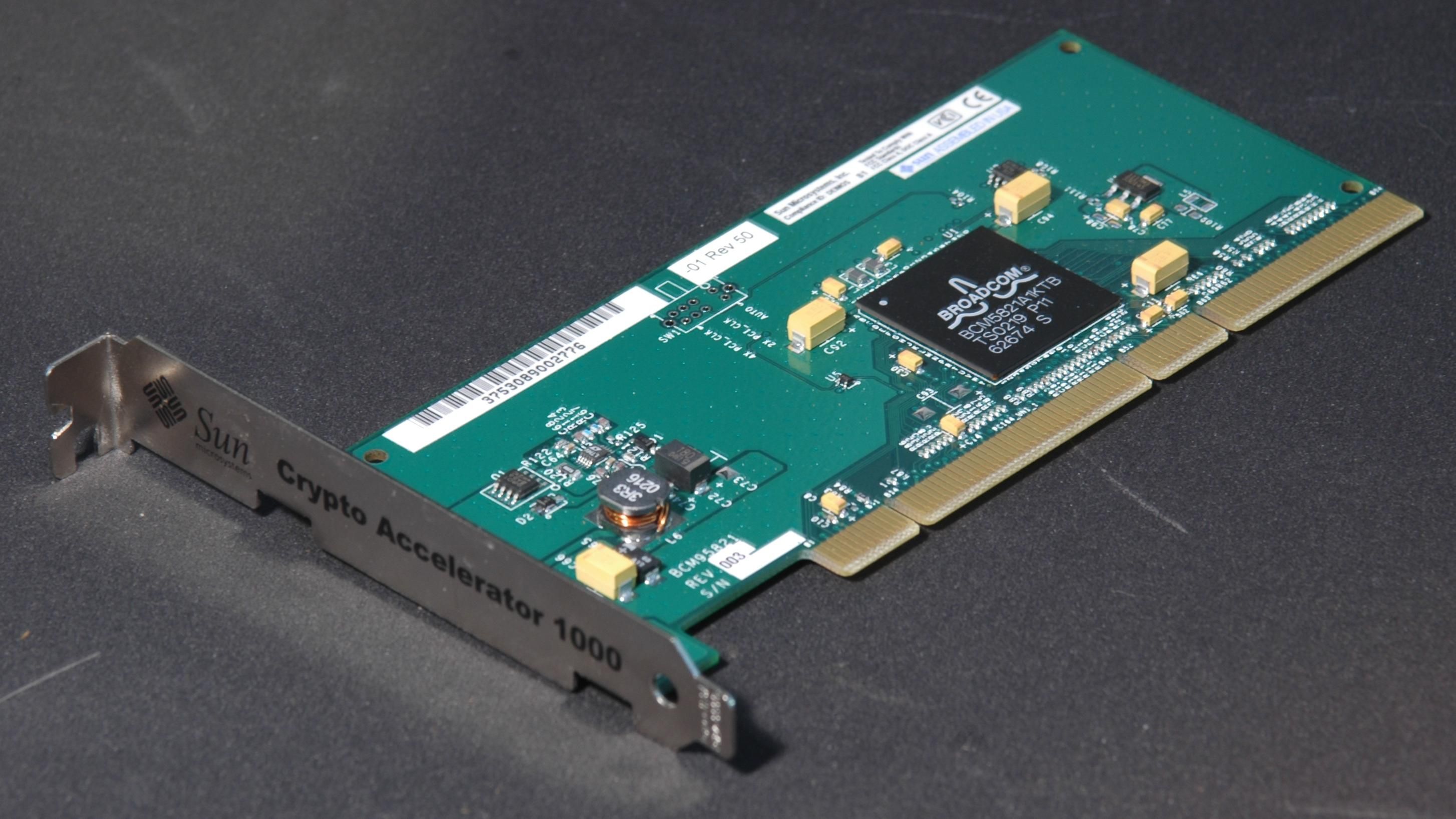

Un HSM est un dispositif informatique physique qui protège et gère les clés cryptographiques. Il comporte généralement au moins un cryptoprocesseur sécurisé et se présente sous la forme d’une carte enfichable (carte SAM/SIM) ou d’un dispositif externe qui se fixe directement à un ordinateur ou à un serveur de réseau.

Les HSM sont conçus pour protéger le cycle de vie des clés cryptographiques à l’aide de modules matériels inviolables et inviolés et protègent les données au moyen de plusieurs techniques, notamment le chiffrement et le déchiffrement. Ils servent également de référentiels sécurisés pour les clés cryptographiques utilisées pour des tâches telles que le cryptage des données, la gestion des droits numériques (DRM) et la signature de documents.

Comment fonctionnent les modules de sécurité matériels ?

Les HSM assurent la sécurité des données en générant, sécurisant, déployant, gérant, archivant et éliminant les clés cryptographiques.

Lors de l’approvisionnement, des clés uniques sont générées, sauvegardées et cryptées pour être stockées. Les clés sont ensuite déployées par le personnel autorisé qui les installe dans le HSM, permettant ainsi un accès contrôlé.

Les HSM offrent des fonctions de gestion pour la surveillance, le contrôle et la rotation des clés cryptographiques conformément aux normes industrielles et aux politiques organisationnelles. Les derniers HSM, par exemple, garantissent la conformité en appliquant la recommandation du NIST d’utiliser des clés RSA d’au moins 2048 bits.

Lorsque les clés cryptographiques ne sont plus utilisées activement, le processus d’archivage est déclenché et, si les clés ne sont plus nécessaires, elles sont détruites de manière sécurisée et permanente.

L’archivage consiste à stocker hors ligne les clés mises hors service, ce qui permet de récupérer ultérieurement les données cryptées avec ces clés.

À quoi servent les modules de sécurité matériels ?

L’objectif premier des HSM est de sécuriser les clés cryptographiques et de fournir des services essentiels pour protéger les identités, les applications et les transactions. Les modules de sécurité matériels prennent en charge plusieurs options de connectivité, y compris la connexion à un serveur de réseau ou l’utilisation hors ligne en tant que dispositifs autonomes.

Les HSM peuvent être présentés sous forme de cartes à puce, de cartes PCI, d’appareils discrets ou d’un service en nuage appelé HSM as a Service (HSMaaS). Dans le secteur bancaire, les HSM sont utilisés dans les distributeurs automatiques de billets, les EFT et les systèmes PoS, pour n’en citer que quelques-uns.

Les HSM protègent de nombreux services de la vie quotidienne, notamment les données des cartes de crédit et les codes PIN, les dispositifs médicaux, les cartes d’identité nationales et les passeports, les compteurs intelligents et les crypto-monnaies.

Types de modules de sécurité matériels

Les HSM se divisent en deux catégories principales, chacune offrant des capacités de protection distinctes adaptées à des secteurs d’activité spécifiques. Voici les différents types de HSM disponibles.

1. HSM à usage général

Les HSM à usage général sont dotés de plusieurs algorithmes de chiffrement, y compris des fonctions symétriques, asymétriques et de hachage. Ces HSM les plus populaires sont surtout connus pour leurs performances exceptionnelles en matière de protection des types de données sensibles, telles que les portefeuilles cryptographiques et les infrastructures de clés publiques.

Les HSM gèrent de nombreuses opérations cryptographiques et sont couramment utilisés dans l’infrastructure à clé publique, le protocole SSL/TLS et la protection générique des données sensibles. C’est pourquoi les HSM à usage général sont généralement employés pour aider à respecter les normes industrielles générales telles que les exigences de sécurité HIPAA et la conformité FIPS.

Les HSM à usage général prennent également en charge la connectivité API à l’aide de Java Cryptography Architecture (JCA), Java Cryptography Extension (JCE), Cryptography API Next Generation (CNG), Public-Key Cryptography Standard (PKCS) #11 et Microsoft Cryptographic Application Programming Interface (CAPI), ce qui permet aux utilisateurs de choisir le cadre qui convient le mieux à leurs opérations cryptographiques.

2. HSM de paiement et de transaction

Les HSM de paiement et de transaction ont été spécialement conçus pour le secteur financier afin de protéger les informations de paiement sensibles, telles que les numéros de carte de crédit. Ces HSM prennent en charge les protocoles de paiement, comme APACS, tout en respectant plusieurs normes spécifiques au secteur, comme EMV et PCI HSM, pour assurer la conformité.

Les HSM ajoutent une couche supplémentaire de protection aux systèmes de paiement en sécurisant les données sensibles pendant la transmission et le stockage. Cela a conduit les institutions financières, y compris les banques et les processeurs de paiement, à les adopter comme une solution intégrale pour assurer le traitement sécurisé des paiements et des transactions.

Principales caractéristiques des modules de sécurité matériels

Les HSM sont des composants essentiels pour garantir la conformité avec les réglementations en matière de cybersécurité, renforcer la sécurité des données et maintenir des niveaux de service optimaux. Voici les principales caractéristiques des HSM qui leur permettent d’atteindre ces objectifs.

1. Résistance à l’effraction

L’objectif principal de l’inviolabilité des HSM est de protéger vos clés cryptographiques en cas d’attaque physique du HSM.

Selon la norme FIPS 140-2, un HSM doit comporter des sceaux d’inviolabilité pour pouvoir être certifié en tant que dispositif de niveau 2 (ou supérieur). Toute tentative d’altération du HSM, comme le retrait d’un ProtectServer PCIe 2 de son bus PCIe, déclenche un événement d’altération qui supprime l’ensemble du matériel cryptographique, des paramètres de configuration et des données utilisateur.

2. Conception sécurisée

Les HSM sont équipés d’un matériel unique qui répond aux exigences fixées par la norme PCI DSS et qui est conforme à diverses normes gouvernementales, notamment Common Criteria et FIPS 140-2.

La majorité des HSM sont certifiés à différents niveaux de la norme FIPS 140-2, principalement au niveau 3. Les quelques HSM certifiés au niveau 4, le niveau le plus élevé, constituent une excellente solution pour les organisations qui recherchent une protection de haut niveau.

3. Authentification et contrôle d’accès

Les HSM servent de gardiens, contrôlant l’accès aux dispositifs et aux données qu’ils protègent. Cela est évident grâce à leur capacité à surveiller activement les HSM pour détecter toute altération et à réagir efficacement.

Si une altération est détectée, certains HSM cessent de fonctionner ou effacent les clés cryptographiques pour empêcher tout accès non autorisé. Pour renforcer encore la sécurité, les HSM utilisent des pratiques d’authentification forte, comme l’authentification multifactorielle, et des politiques de contrôle d’accès strictes, limitant l’accès aux personnes autorisées.

4. Conformité et audit

Pour maintenir la conformité, les HSM doivent adhérer à diverses normes et réglementations. Les principales sont le Règlement général sur la protection des données (RGPD) de l’Union européenne, les extensions de sécurité des systèmes de noms de domaine (DNSSEC), la norme de sécurité des données PCI, les Critères communs et la norme FIPS 140-2.

La conformité aux normes et réglementations garantit la protection des données et de la vie privée, la sécurité de l’infrastructure DNS, la sécurité des transactions par carte de paiement, des critères de sécurité reconnus au niveau international et le respect des normes de cryptage gouvernementales.

Les HSM comprennent également des fonctions de journalisation et d’audit qui permettent de contrôler et de suivre les opérations cryptographiques à des fins de conformité.

5. Intégration et API

Les HSM prennent en charge les API les plus courantes, telles que CNG et PKCS #11, ce qui permet aux développeurs d’intégrer de manière transparente la fonctionnalité HSM dans leurs applications. Ils sont également compatibles avec plusieurs autres API, notamment JCA, JCE et Microsoft CAPI.

Protégez vos clés cryptographiques

Les HSM offrent certains des niveaux de sécurité les plus élevés parmi les dispositifs physiques. Leur capacité à générer des clés cryptographiques, à les stocker en toute sécurité et à protéger le traitement des données en fait une solution idéale pour tous ceux qui cherchent à améliorer la sécurité des données.

Les HSM présentent des caractéristiques telles qu’une conception sécurisée, une résistance aux manipulations et des journaux d’accès détaillés, ce qui en fait un investissement rentable pour renforcer la sécurité des données cryptographiques cruciales.