Les logiciels espions sont des logiciels malveillants conçus pour surveiller vos activités sur un ordinateur ou un téléphone sans votre consentement. Un tel accès sans entrave à vos données est une idée vraiment troublante.

Mais en comprenant les différentes formes de logiciels espions, vous pouvez prendre des mesures proactives pour vous protéger contre ces menaces. Alors, comment identifier un logiciel espion ? Quels types de logiciels espions existe-t-il ?

Votre appareil est-il infecté par un logiciel espion ?

Les logiciels espions peuvent vous nuire en violant votre vie privée ou en mettant en péril la sécurité de votre appareil. Les logiciels espions peuvent être présents dans des logiciels légitimes et sur des sites web sous la forme d’un suivi web.

Ces comportements sont si courants qu’il peut être difficile d’identifier un logiciel espion sur votre appareil. Les différents types de logiciels espions sont également identifiés différemment ; par exemple, les enregistreurs de frappe se distinguent des logiciels publicitaires. En général, un ralentissement des performances de votre appareil, des fenêtres pop-up, une activité réseau inhabituelle et de nouveaux éléments dans votre barre d’outils indiquent la présence de logiciels espions.

Quels sont les différents types de logiciels espions ?

Les logiciels espions peuvent attaquer nos ordinateurs et appareils personnels de plusieurs façons. Voici les façons courantes de classer les menaces des logiciels espions.

1. Adware

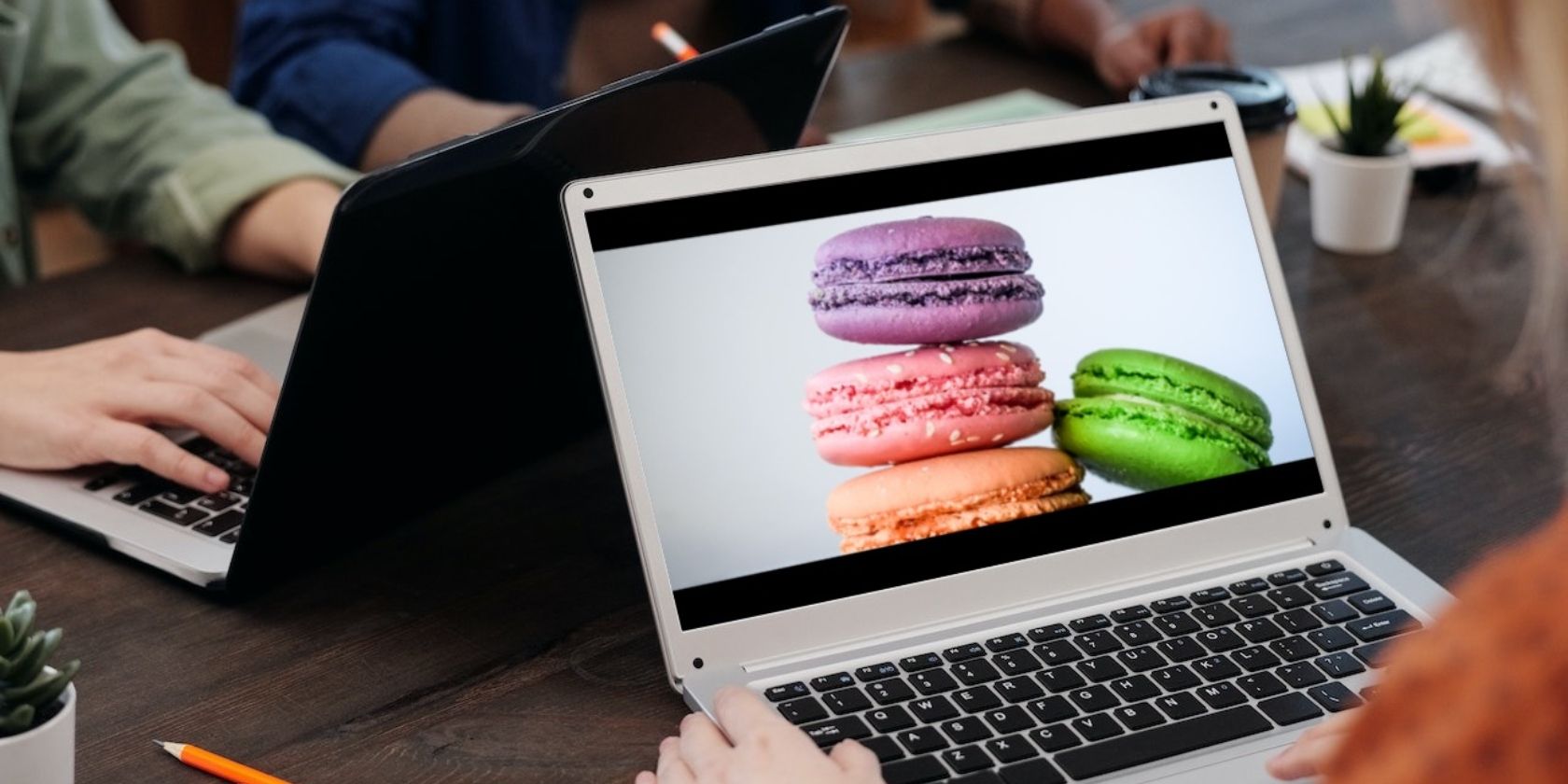

Parfois, les logiciels espions peuvent se présenter comme des logiciels publicitaires. Un adware est un logiciel qui affiche des publicités indésirables sur votre appareil, ainsi que sur des sites Web et des applications. Il est courant que des applications et des sites Web légitimes utilisent des logiciels publicitaires pour afficher leurs produits et services.

Les logiciels espions et autres programmes malveillants peuvent être cachés dans les logiciels publicitaires. Il affiche des publicités et des liens trompeurs qui ouvrent de nouveaux onglets de navigateur, des bannières publicitaires complètes et de multiples fenêtres pop-up.

Dans le meilleur des cas, les logiciels publicitaires sont frustrants et créent une expérience de navigation pénible, mais dans le pire des cas, ils peuvent exploiter les failles de votre système d’exploitation et compromettre la sécurité générale de votre appareil. Généralement, dans les navigateurs Web, les logiciels publicitaires génèrent des revenus pour leurs développeurs en générant automatiquement des publicités sur votre écran. Les adwares sont généralement faciles à repérer car les publicités peuvent être très envahissantes. Ce n’est pas toujours le cas, mais c’est une bonne règle à garder à l’esprit.

2. Traqueurs de cookies

Les cookies sont utilisés par les sites web, les navigateurs et les entreprises pour suivre votre comportement en ligne. Ils recueillent des données telles que les clics, les sites Web que vous visitez, l’historique des recherches, les préférences en matière de produits et la localisation. Ces données sont utilisées pour recueillir des analyses d’utilisateurs et améliorer la publicité ciblée en fonction de vos préférences.

Bien que les traceurs de sites Web et les cookies suscitent certaines inquiétudes en matière de confidentialité et de sécurité, ils ne sont pas directement considérés comme des logiciels espions. Les cookies de suivi de site web ne peuvent être activés sans votre autorisation, et vous pouvez supprimer ces cookies de votre navigateur.

Mais les logiciels espions peuvent être déguisés en cookies de suivi et intégrés à votre navigateur web sans votre consentement. Dans ce cas, vous ne pouvez pas choisir les informations que le cookie peut suivre, et vos informations confidentielles sont collectées dans un but plus sournois. Les informations telles que les noms d’utilisateur et les mots de passe, les courriers électroniques et les détails des cartes de crédit sont toutes exposées au risque des cybercriminels.

3. Trojans

Les chevaux de Troie ou les logiciels espions de type cheval de Troie ne doivent pas être confondus avec le virus de Troie. Bien que tous deux soient des logiciels espions, les virus se multiplient sur votre ordinateur, alors que le virus de Troie en est incapable. Le logiciel espion de type cheval de Troie se déguise en application ou programme légitime pour vous convaincre de cliquer et de le charger sur votre appareil. Malheureusement, une fois que vous avez installé et exécuté ce logiciel malveillant sur votre machine, il commence à fonctionner dans le but pour lequel il a été réellement créé.

Les logiciels espions troyens sont conçus pour perturber votre ordinateur et vos réseaux, et voler des informations confidentielles sur vos appareils. Ils peuvent être déguisés en programmes et applications légitimes ou par le biais du phishing, c’est-à-dire de liens malveillants dans des courriels et des sites Web. Les logiciels publicitaires sont l’un des moyens les plus faciles pour les pirates de tromper les utilisateurs et de les faire tomber dans le piège des logiciels espions de type Trojan.

4. Rootkits

Un rootkit est un autre type de logiciel espion que les pirates utilisent pour accéder à votre appareil ou à votre réseau informatique. Ils se déguisent en fichiers ordinaires, ce qui rend leur détection difficile. Les rootkits attaquent les fichiers de votre système et les applications installées pour voler votre identité et contrôler vos réseaux informatiques à distance dans le rôle d’un administrateur. Cela peut signifier que les pirates ont le champ libre sur votre ordinateur. D’autres types de rootkits attaquent l’architecture et le micrologiciel de votre appareil.

Un rootkit permet également aux cybercriminels de voler des informations sensibles enregistrées sur votre ordinateur. Ils ouvrent également une porte à l’installation d’autres logiciels malveillants sur votre système, notamment une autre forme de logiciel espion.

5. Balises Web

Les pixels invisibles sont souvent utilisés avec les cookies de suivi et transmis par le biais d’un navigateur ou de courriers électroniques. Elles sont également appelées pixels invisibles ou GIF transparents, et se présentent sous la forme d’une image transparente d’un pixel.

Les balises web fonctionnent en créant un profil de votre activité en ligne pour enregistrer lorsque vous visitez une page web particulière, lisez un courriel particulier ou téléchargez un fichier. Elles sont utilisées de manière légitime pour le marketing en ligne dans le suivi des téléchargements et les campagnes publicitaires, mais peuvent également être utilisées comme logiciel espion pour espionner vos activités en ligne.

Les balises Web restent invisibles pour vous en tant qu’utilisateur final, mais un fournisseur légal émet un avis tandis que les cybercriminels se dissimulent dans des fichiers et des e-mails sans votre consentement.

Comment se débarrasser des logiciels espions

Il peut être difficile de se débarrasser des logiciels espions. Cependant, dans la plupart des cas, vous pouvez vous débarrasser des logiciels espions en utilisant une suite antivirus fiable pour analyser votre appareil et supprimer autant de fichiers malveillants et de programmes système que vous pouvez trouver. Vous devrez probablement commencer par mettre votre système en mode sans échec. Comme les logiciels espions se déguisent, ils peuvent être difficiles à identifier sur votre ordinateur portable, votre téléphone ou votre PC.

Votre vie privée est importante

Chacune des catégories de logiciels espions a un motif et une méthode d’espionnage différents. Ils ne sont pas tous malveillants, en soi, mais vous devriez vous sentir mal à l’aise si un service vous suit. Il est essentiel de comprendre chaque catégorie de logiciels espions pour protéger votre appareil contre la surveillance indésirable des cybercriminels.

Votre vie privée est importante. Vous devez donc prendre des mesures pour protéger vos données des regards indiscrets, par exemple en mettant régulièrement à jour vos logiciels (y compris votre système d’exploitation), en utilisant un antivirus et en faisant preuve d’une vigilance accrue lorsque vous utilisez Internet.