Chaque jour, de nouvelles cyberattaques et brèches apparaissent sur nos fils d’actualité. Les cyberattaquants ne ciblent pas seulement les grandes entreprises et les sociétés, mais aussi les particuliers comme vous et moi. L’usurpation d’adresse MAC est l’une des nombreuses attaques que les pirates utilisent pour exploiter des victimes sans méfiance. Il est de votre responsabilité d’empêcher que cela ne se produise.

Alors, qu’est-ce que l’attaque par usurpation d’adresse MAC, et comment pouvez-vous empêcher qu’elle ne vous arrive ?

Qu’est-ce qu’une adresse MAC ?

Pour bien comprendre l’usurpation d’adresse MAC, il est essentiel de savoir ce qu’est une adresse MAC. Beaucoup de gens connaissent le terme « adresse IP », mais l’adresse MAC semble être sa contrepartie moins connue. MAC est l’abréviation de Contrôle d’accès aux médias.

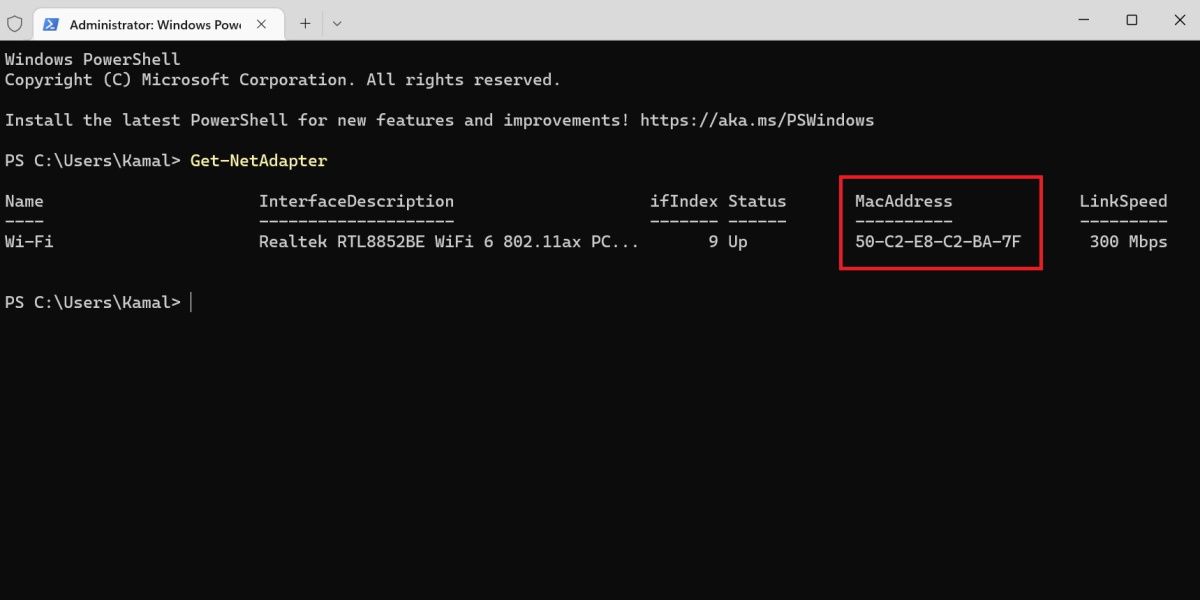

Une adresse MAC est un identifiant hexadécimal à 12 chiffres unique à chaque appareil électronique et peut être utilisée pour l’identifier sur un réseau. L’adresse MAC unique de chaque appareil est attribuée par le fabricant. Il existe deux types d’adresses MAC : les adresses MAC statiques et les adresses MAC dynamiques.

Les adresses MAC se présentent généralement comme suit : 3C:64:91:88:D9:E3 ou 3c-64-91-88-d9-e3.

Qu’est-ce qu’une attaque MAC Spoofing ?

En termes simples, usurper votre adresse MAC signifie la changer. Bien que vous ne puissiez pas modifier l’adresse physique de votre appareil, il existe des applications qui permettent de le faire sur un réseau. L’usurpation d’adresse MAC a ses avantages et peut être utilisée pour accéder à des réseaux limités à certaines adresses MAC, pour cacher l’identité de l’appareil d’origine ou pour éviter d’être suivi ou tracé.

Mais l’usurpation d’adresse MAC peut également être utilisée à des fins malveillantes. Un attaquant peut imiter votre adresse MAC et rediriger les données envoyées à votre appareil vers un autre et accéder à vos données.

On parle d’attaque par usurpation d’adresse MAC lorsqu’un pirate modifie l’adresse MAC de son appareil pour qu’elle corresponde à l’adresse MAC d’un autre appareil sur un réseau afin d’obtenir un accès non autorisé ou de lancer une attaque de type Man-in-the-Middle. Elle peut être utilisée pour contourner les mesures de sécurité du réseau qui sont basées sur l’adresse MAC, comme le filtrage MAC, et peut également être utilisée pour cacher l’identité du dispositif de l’attaquant.

Comment fonctionne le MAC Spoofing ?

Pensez à l’usurpation d’adresse MAC comme ceci. Vous habitez au 13, rue Macklemore. Supposons qu’un attaquant qui vit initialement au 4, rue Macklemore, tente de mener une attaque d’usurpation contre vous. Il ne peut pas changer son adresse dans les registres de la ville, mais il peut commodément remplacer temporairement le numéro d’adresse sur sa porte par le vôtre. Ainsi, lorsque vous êtes censé recevoir du courrier de la poste, c’est l’attaquant qui reçoit votre courrier à votre place.

C’est de la même façon que le MAC spoofing fonctionne. Si l’adresse MAC de votre appareil est « 11:AA:33:BB:55:CC » et que l’adresse MAC de l’attaquant est « 22:BB:33:DD:44:FF » et que l’attaquant souhaite accéder aux ressources du réseau réservées à votre appareil, il peut changer l’adresse MAC de son appareil en « 11:AA:33:BB:55:CC » et se faire passer pour votre appareil. Le réseau traitera alors l’appareil de l’attaquant comme s’il s’agissait du vôtre, lui accordant les mêmes accès et privilèges.

Pour effectuer une usurpation d’identité MAC, l’attaquant doit d’abord trouver l’adresse MAC de l’appareil cible dont il veut se faire passer pour un autre. Il peut le faire en analysant le réseau à la recherche d’adresses MAC admissibles.

Une fois que l’attaquant a l’adresse MAC de la cible, il peut changer l’adresse MAC de son appareil pour qu’elle corresponde à l’adresse MAC de la cible. Cela peut se faire dans les paramètres réseau de l’appareil, où l’adresse MAC peut être saisie ou modifiée manuellement.

Comme l’appareil de l’attaquant a la même adresse MAC que l’appareil cible, le réseau le traitera comme s’il s’agissait de l’appareil cible. Cela permettra à l’attaquant d’accéder à des ressources réservées à l’appareil cible, et le réseau ne sera pas en mesure de faire la distinction entre les deux appareils.

Une attaque de MAC spoofing peut conduire à d’autres attaques, notamment :

- Détournement de session : Prendre le contrôle d’une session réseau active en imitant l’adresse MAC du dispositif en cours d’utilisation.

- Attaque par spoofing ARP : Corruption du cache ARP des appareils du réseau pour rediriger le trafic vers l’appareil de l’attaquant.

- Écoute du réseau : En imitant l’adresse MAC d’un périphérique de confiance, les pirates peuvent surveiller le trafic réseau à la recherche d’informations sensibles.

- Contournement de l’authentification : En usurpant une adresse MAC de confiance, un pirate peut obtenir un accès non autorisé à un réseau.

- Attaque Man-in-the-Middle : En interceptant la communication entre deux appareils, un pirate peut modifier ou voler des données.

Comment prévenir l’usurpation d’adresse MAC

Heureusement, vous pouvez prévenir d’une certaine manière une attaque par usurpation d’adresse MAC.

Le cryptage du trafic réseau peut empêcher un attaquant de lire et de modifier les données transmises sur le réseau, ce qui rend plus difficile l’exécution d’une attaque par usurpation d’adresse MAC. En outre, l’utilisation du cryptage garantit qu’en cas d’attaque, les informations interceptées par l’attaquant restent privées.

Les administrateurs réseau peuvent configurer des listes de contrôle d’accès (ACL) afin de n’autoriser que certaines adresses MAC à accéder aux ressources du réseau. Cela empêchera un attaquant d’usurper l’identité d’un appareil avec une adresse MAC différente. De même, la segmentation du réseau en sous-réseaux plus petits peut aider à prévenir ces attaques en limitant leur portée à une zone plus restreinte.

Il est important de prêter attention à la sécurité des ports également. La sécurité des ports peut être configurée sur les commutateurs de réseau pour permettre uniquement à des adresses MAC spécifiques d’accéder au réseau par un port spécifique. Cela peut empêcher un attaquant de se connecter au réseau et d’effectuer une attaque par usurpation d’adresse MAC.

Dynamic ARP Inspection (DAI) est une fonction de sécurité qui permet de valider les demandes et les réponses ARP (c’est-à-dire Address Resolution Protocol) sur un réseau. Le protocole ARP est utilisé pour faire correspondre une adresse IP à une adresse MAC, et la fonction DAI peut empêcher les attaquants d’usurper les réponses ARP.

Améliorer la posture de sécurité de votre organisation

La posture de sécurité de votre organisation est sa capacité à prévenir et à réagir aux cyberattaques. Pour prévenir les attaques telles que les attaques par usurpation d’adresse MAC, il est important que vous preniez les mesures de précaution nécessaires et que vous appliquiez les meilleures pratiques de sécurité. Il s’agit notamment de maintenir vos appareils et services à jour, de garantir une confidentialité efficace des données et d’utiliser des antivirus et des pare-feu.