Le logiciel est la première chose qui vous vient à l’esprit lorsque vous entendez dire que quelqu’un, une entreprise ou une autre entité a été piraté. C’est compréhensible puisque le logiciel est le « cerveau » ou la conscience des appareils modernes. Ainsi, le contrôle des logiciels donne à un pirate le pouvoir de bloquer un utilisateur, de voler des données ou de causer des ravages. Il est également plus facile d’accéder aux logiciels, car l’attaquant n’a pas besoin d’être à proximité de sa cible. Mais les mises à jour logicielles peuvent déjouer un pirate, et les entreprises sont devenues expertes dans l’anticipation des attaques et la correction des vulnérabilités. Il est également plus économique de sécuriser les logiciels.

La sécurité du matériel, cependant, est une autre histoire. C’est là que le piratage matériel entre en jeu…

Qu’est-ce que le piratage matériel exactement ?

Le piratage matériel consiste à exploiter une faille dans la sécurité des composants physiques d’un appareil. Contrairement au piratage logiciel, les attaquants doivent être sur place et avoir un accès physique – et raisonnablement ininterrompu – au dispositif cible pour exécuter le piratage matériel. Les outils nécessaires pour pénétrer dans un dispositif peuvent être matériels, logiciels ou une combinaison des deux, en fonction de l’objectif.

Mais pourquoi les pirates ciblent-ils le matériel ? La raison principale est que le matériel offre comparativement moins de résistance, et qu’un modèle de dispositif ne changera pas au fil des ans : par exemple, il n’y a pas de mise à niveau matérielle des consoles Xbox après leur sortie. Ainsi, un pirate qui réussit à pirater le matériel de la Xbox 360 peut s’en donner à cœur joie avant que Microsoft ne mette sur le marché une console de nouvelle génération offrant une meilleure sécurité. Outre les consoles de jeu, cela s’applique également à tous les appareils auxquels vous pouvez penser : ordinateurs portables, téléphones, caméras de sécurité, téléviseurs intelligents, routeurs et appareils IoT.

Mais, bien sûr, l’immuabilité relative du matériel après sa production ne signifie pas qu’il soit vulnérable dès sa sortie de la boîte. Les fabricants d’appareils utilisent des composants – notamment des puces de sécurité – qui garantissent que leurs appareils restent résistants à la plupart des attaques pendant une longue période. Le matériel est également doté d’un micrologiciel (en fait, un logiciel conçu spécifiquement pour le matériel) qui est régulièrement mis à jour pour garantir que votre appareil est compatible avec les derniers logiciels, même si ses composants sont anciens. Les mises à jour du micrologiciel rendent également le matériel résistant aux méthodes courantes de piratage du matériel.

Pour mettre les mises à jour de micrologiciels en perspective, imaginez devoir acheter une nouvelle console de jeu chaque fois qu’il y a un nouveau type de jeu. Ce serait non seulement très frustrant mais aussi très coûteux. En fin de compte, il serait plus sage, d’un point de vue financier, d’acheter une console compatible avec les jeux les plus anciens et les plus récents ou qui ne nécessite qu’un petit correctif pour être compatible avec tous les jeux. Du côté des fabricants, cela signifie qu’ils doivent anticiper ce à quoi ressembleront les jeux des générations suivantes et fabriquer des consoles qui les feront fonctionner sans problème. Ou, du moins, les composants doivent être compatibles avec les futures versions de jeux suffisamment longtemps pour que l’achat de la console soit un investissement judicieux.

6 méthodes courantes utilisées par les attaquants pour pirater le matériel informatique

Le piratage de matériel est très pratique : les pirates doivent posséder, manipuler ou être à portée physique de l’appareil qu’ils veulent pirater. Les méthodes les plus courantes utilisées par les pirates consistent à ouvrir l’appareil, à brancher un outil externe sur un port, à soumettre l’appareil à des conditions extrêmes ou à utiliser un logiciel spécial. Cela dit, voici les méthodes les plus courantes utilisées par les pirates pour pirater le matériel.

1. Injection de fautes

L’injection de fautes est le fait d’induire un stress dans le matériel pour exposer une vulnérabilité ou produire une erreur qui peut être exploitée. Cela peut être réalisé de plusieurs façons, notamment par l’overclocking du CPU, le martelage de la DRAM, le sous-voltage du GPU ou le court-circuitage. L’objectif est de soumettre le dispositif à un stress suffisamment important pour déclencher des mécanismes de protection qui ne fonctionneront pas comme prévu. L’attaquant peut alors exploiter la réinitialisation du système, contourner un protocole et voler des données sensibles.

2. Attaques par canal latéral

Une attaque par canal latéral consiste essentiellement à exploiter le modus operandi d’un dispositif. Contrairement aux attaques par injection de fautes, l’attaquant n’a pas besoin d’induire un stress. Il lui suffit d’observer ce qui fait fonctionner le système, comment il le fait et ce qui se passe exactement quand il fonctionne ou ne fonctionne pas. Vous pouvez imaginer ce type d’attaque comme le fait de chercher à savoir ce que dit votre ami lors d’un match ; Insider a rapporté comment la légende du tennis Andre Agassi a appris à battre Boris Becker en observant la langue de ce dernier pour deviner la direction de son service.

Les attaques par canal secondaire peuvent prendre la forme d’un chronométrage de l’exécution d’un programme, d’une mesure du retour acoustique des exécutions ratées ou d’une évaluation de la quantité d’énergie consommée par un appareil lorsqu’il effectue une opération spécifique. Les attaquants peuvent ensuite utiliser ces signatures pour deviner la valeur ou le type de données traitées.

3. Patching dans le circuit imprimé ou le port JTAG

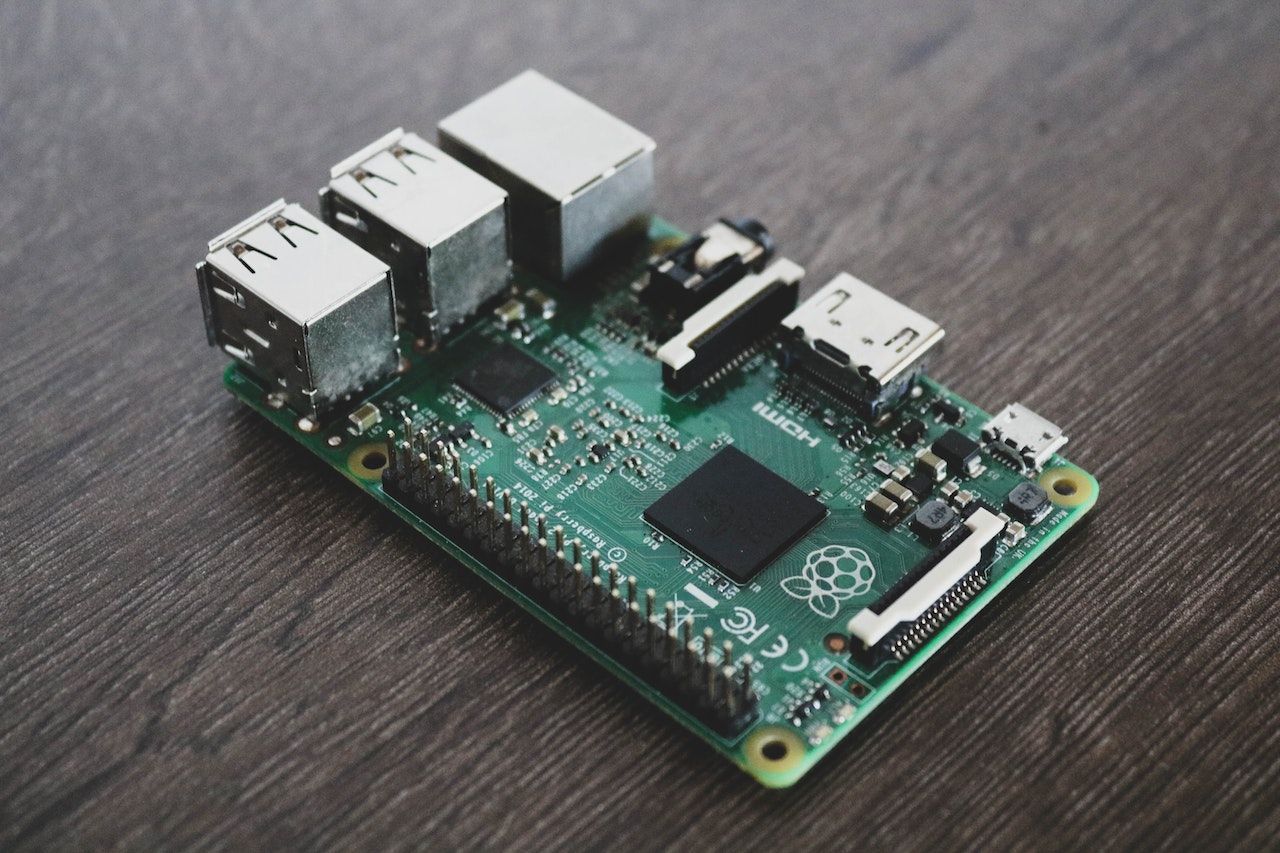

Contrairement aux méthodes de piratage matériel susmentionnées, le piratage de la carte de circuit imprimé nécessite que le pirate ouvre l’appareil. Il devra ensuite étudier les circuits pour trouver où connecter des modules externes (comme un Raspberry Pi) afin de contrôler ou de communiquer avec l’appareil cible. Une méthode moins invasive consiste à brancher un microcontrôleur pour déclencher des mécanismes de contrôle sans fil. Cette méthode particulière fonctionne pour le piratage de dispositifs IoT simples, comme les cafetières et les mangeoires pour animaux.

Pendant ce temps, la connexion au port JTAG fait monter le piratage d’un cran. Le JTAG, du nom de son concepteur, le Joint Test Action Group, est une interface matérielle sur les cartes de circuits imprimés. Cette interface est principalement utilisée pour la programmation de bas niveau, le débogage ou le test de processeurs intégrés. En ouvrant le port de débogage JTAG, un pirate peut effectuer un dumping (c’est-à-dire extraire et analyser des images du microprogramme) pour trouver des vulnérabilités.

4. Utilisation d’un analyseur logique

Un analyseur logique est un logiciel ou un matériel permettant d’enregistrer et de décoder des signaux numériques, bien qu’il soit surtout utilisé pour le débogage – tout comme les ports JTAG, les pirates peuvent utiliser les analyseurs logiques pour exécuter des attaques logiques. Pour ce faire, ils connectent l’analyseur à une interface de débogage sur le dispositif cible et lisent les données transmises par le circuit. Souvent, cette opération permet d’ouvrir une console de débogage, le chargeur de démarrage ou les journaux du chenil. Grâce à cet accès, l’attaquant recherche les erreurs de micrologiciel qu’il peut exploiter pour obtenir un accès par porte dérobée au dispositif.

5. Remplacement des composants

La plupart des appareils sont programmés pour fonctionner spécifiquement avec des micrologiciels, des composants physiques et des logiciels propriétaires. Mais, parfois, ils fonctionnent tout aussi bien avec des composants clonés ou génériques. Il s’agit d’une vulnérabilité que les pirates exploitent souvent. En général, il s’agit de remplacer le micrologiciel ou un composant physique, comme dans le cas du modding de la Nintendo Switch.

Bien sûr, les fabricants d’appareils détestent cela et installent des mesures inviolables qui font que les tentatives de piratage matériel font échouer l’appareil. Apple est particulièrement connu pour piquer des crises de colère lorsque des clients réguliers ouvrent ou modifient leur matériel, même si c’est pour réparer un appareil cassé. Vous pouvez bloquer votre appareil Apple si vous remplacez un composant par un autre qui n’est pas MFI (Made for iPhone, iPad, and iPod). Néanmoins, les mesures d’inviolabilité n’empêcheront pas un pirate créatif de trouver une faille et de modifier l’appareil.

6. Extraction du vidage de la mémoire

Les vidages de mémoire sont des fichiers qui contiennent des données ou des journaux des erreurs qui se produisent lorsqu’un programme ou un périphérique cesse de fonctionner. Les ordinateurs Windows créent des fichiers de vidage de mémoire lorsque le système d’exploitation tombe en panne. Les développeurs peuvent alors utiliser ces fichiers pour rechercher les raisons de l’arrêt en premier lieu.

Mais il n’est pas nécessaire d’être un développeur travaillant pour un grand groupe technologique pour comprendre ou analyser les fichiers de vidage. Il existe des outils open-source que tout le monde peut utiliser pour extraire et lire les fichiers dump. Pour un utilisateur disposant d’un certain savoir-faire technique, les données des fichiers dump sont suffisantes pour trouver le problème et trouver une solution. Mais pour un pirate, les fichiers dump sont des trésors qui peuvent l’aider à découvrir des vulnérabilités. Les pirates utilisent souvent cette méthode pour le dumping de LSASS ou le vol d’informations d’identification Windows.

Faut-il s’inquiéter du piratage matériel ?

Pas vraiment, surtout si vous êtes un utilisateur régulier d’un appareil. Le piratage matériel à des fins malveillantes comporte un risque élevé pour l’attaquant. En plus de laisser une trace qui pourrait entraîner des responsabilités pénales ou civiles, il est également coûteux : les outils ne sont pas bon marché, les procédures sont délicates et prennent du temps. Ainsi, à moins que la récompense ne soit élevée, un attaquant ne s’attaquerait pas au matériel d’une personne prise au hasard.

Les fabricants de matériel informatique, quant à eux, doivent s’inquiéter de la possibilité que ces piratages dévoilent des secrets commerciaux, violent la propriété intellectuelle ou exposent les données de leurs clients. Ils doivent anticiper les piratages, mettre régulièrement à jour les microprogrammes, utiliser des composants résilients et mettre en place des mesures inviolables.