Les cybercriminels organisent des attaques à l’aide d’extraits de code. Ils peuvent tenter de voler des informations personnelles sur un ordinateur ou de corrompre un système entier. Pour ce faire, ils n’ont même pas besoin de connaissances très avancées en matière de logiciels et de codage. Saviez-vous qu’un pirate peut complètement planter un ordinateur avec une seule ligne de code ? Le nom de la méthode utilisée par les acteurs de la menace pour de telles attaques est la bombe à fourche, ou virus lapin.

Qu’est-ce qu’une bombe à fourche ? Comment fonctionnent-elles ? Et comment se protéger ?

Qu’est-ce qu’un virus « Fork Bomb » ?

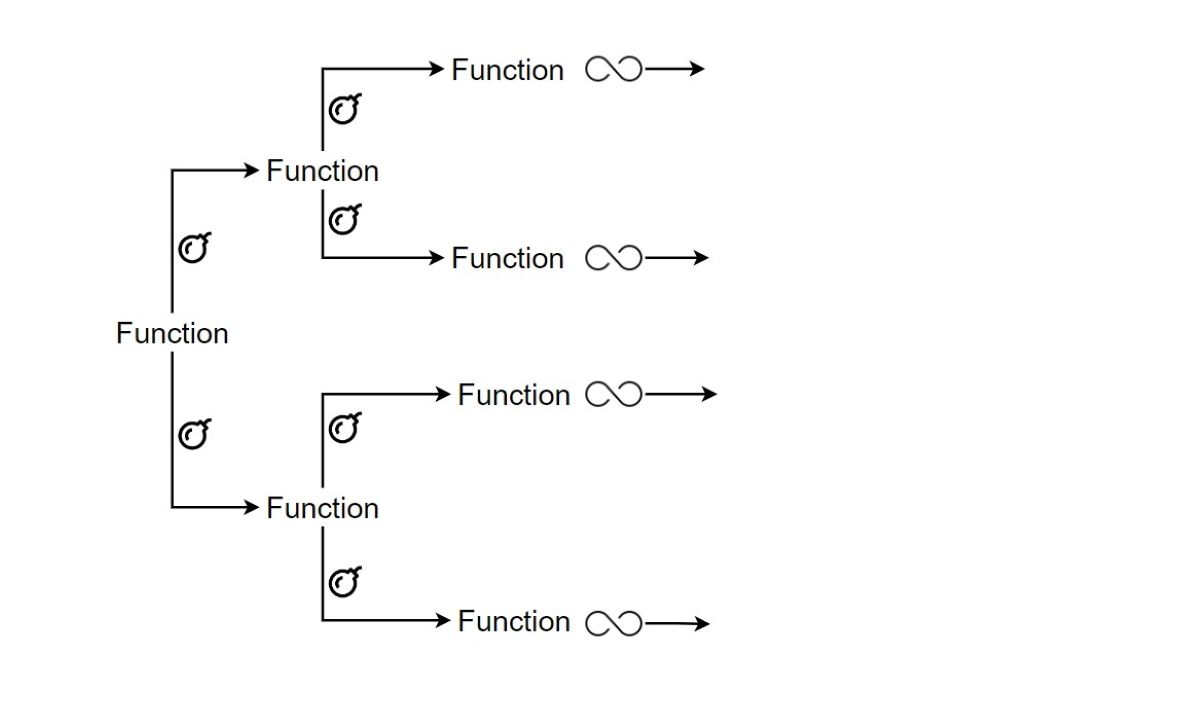

Les langages de programmation produisent généralement des résultats spécifiques. Vous écrivez du code et lorsque vous l’exécutez, vous obtenez certains résultats. Mais que se passerait-il si ces résultats donnaient à votre programme des commandes qui pourraient être exécutées encore et encore ? Dans ce cas, le programme continuera à s’exécuter indéfiniment. Par conséquent, votre matériel, c’est-à-dire votre machine réelle, ne pourra pas exécuter la même chose encore et encore ; il deviendra inutilisable. Vous ne pourrez même pas utiliser votre machine. Au mieux, vous devrez la redémarrer.

Et même cela n’arrêtera pas une bombe à fourche…

Une bombe à fourche est une attaque par déni de service (DOS), ce qui signifie qu’elle utilise votre mémoire vive de sorte qu’aucun processus réel ne peut avoir lieu. C’est exactement ce qui est écrit sur la boîte : elle vous prive de service en redirigeant les ressources ailleurs.

Cette attaque peut être menée sur tous les systèmes d’exploitation. Si vous pouvez écrire du code dans un simple fichier texte et nommer ce fichier texte avec une extension exécutable par l’ordinateur, votre bombe à fourche est prête. N’essayez pas ceci. Si vous voulez voir les effets par vous-même, essayez un environnement dans lequel vous pouvez être isolé et désactivé ; vous pouvez utiliser des machines virtuelles. Néanmoins, nous vous conseillons de ne pas essayer.

Comment fonctionnent les scripts Fork Bomb ?

Les bombes à fourche consistent essentiellement en des fonctions qui se déclenchent les unes les autres. Imaginez que des bactéries commencent à se reproduire dans un conteneur. Les bactéries se divisent et se dupliquent constamment si les conditions et l’environnement nécessaires sont réunis. Alors qu’il n’y avait qu’une seule bactérie dans le récipient, des dizaines de milliers de bactéries ont pu se former au bout de quelques heures. De la même manière, la bombe à fourche crée de nombreuses nouvelles bombes à fourche en son sein et, au bout d’un certain temps, elle commence à consommer l’unité centrale de l’ordinateur. Lorsque l’unité centrale ne peut plus y faire face, l’ordinateur se bloque.

Pour que la bombe à fourche fonctionne, l’utilisateur cible doit exécuter ces fichiers d’une manière ou d’une autre – BAT pour Windows, fichiers SH pour Linux, qui peuvent tous deux être exécutés par un simple double-clic. C’est pourquoi les attaquants préparent leurs bombes à fourche dans ces extensions de fichiers.

Si l’attaquant cible Windows, il enregistre le code de la bombe dans un fichier texte sous la forme d’un fichier BAT. Lorsque l’utilisateur cible double-clique sur ce fichier BAT, la bombe se met en marche. Le programme en cours d’exécution renvoie constamment de nouvelles sorties et les réutilise. Étant donné que ce processus se poursuit indéfiniment, au bout d’un certain temps, les exigences du système de l’ordinateur ne pourront plus le gérer. En fait, l’ordinateur est tellement occupé par la bombe à fourche que l’utilisateur ne peut même pas lancer une nouvelle commande pour l’arrêter. La seule solution est de redémarrer l’ordinateur.

Si l’attaquant a choisi Linux comme appareil cible, il utilisera le fichier SH au lieu du fichier BAT, car Linux ne peut pas ouvrir les fichiers BAT. Le code de la bombe à fourche que l’attaquant préparera sera différent pour Windows et Linux ; cependant, la logique des codes est exactement la même. Lorsque l’utilisateur cible double-clique sur le fichier SH, il se produit la même chose que sous Windows : la configuration requise n’est plus suffisante et l’attaque réussit.

Si tout redevient comme avant lorsque vous redémarrez l’ordinateur, quel est l’objectif de cette attaque ? Les pirates qui ont conçu les bombes à fourche savent que vous allez redémarrer votre machine. C’est pourquoi la bombe à fourche redémarre également, c’est-à-dire qu’elle se duplique, chaque fois que vous redémarrez votre PC.

En cliquant sur ces fichiers, vous rendrez votre ordinateur inutilisable et ouvrirez une porte dérobée aux attaquants malveillants. Pendant que vous essayez de réparer votre machine, un pirate peut voler toutes vos informations personnelles.

Comment éviter les attaques de type « Fork Bomb » (bombe à fourche)

Si vous comptez sur un logiciel antivirus pour protéger votre réseau, vous pouvez toujours tomber dans le piège d’une attaque à la bombe à fourche. Ces extraits de code peuvent être de minuscules scripts d’une ligne et n’utilisent pas les formats que les suites antivirus suspectent systématiquement, tels que les fichiers .exe. Les logiciels antivirus peuvent même ne pas remarquer ces bombes à fourche.

La principale mesure à prendre est d’empêcher ces logiciels malveillants d’atteindre votre ordinateur. Ne téléchargez pas de fichiers dont vous n’êtes pas sûr, et surtout pas de fichiers soi-disant gratuits. Personne ne vous enverra des fichiers SH ou BAT à l’improviste. Si vous recevez de tels fichiers, que ce soit par courrier électronique, à partir d’un lien téléchargeable sur un site ou sur les médias sociaux, ne cliquez pas dessus.

Les antivirus ne sont pas la solution à la bombe à fourche

Les antivirus sont utiles à bien des égards, personne ne peut le nier. Mais les bombes à fourche peuvent être une autre affaire.

La logique de fonctionnement générale des logiciels antivirus est la suivante : les experts en cybersécurité et les chercheurs en sécurité découvrent un nouveau virus ou un nouveau logiciel malveillant. Les sociétés d’antivirus ajoutent ce logiciel malveillant à leurs systèmes. Si vous êtes victime d’une telle attaque, votre logiciel antivirus peut vous avertir parce qu’il reconnaît ce vecteur. Mais vous restez exposé au danger d’un logiciel malveillant inconnu.

Par ailleurs, les programmes antivirus examinent les extensions de programmes telles que EXE, VBS, CMD et MSI, et pas nécessairement les fichiers BAT ou SH.

Par exemple, si un fichier que vous téléchargez a une extension MSI, l’antivirus que vous utilisez peut suspecter ce fichier et vous avertir. Mais les bombes à fourche se présentent sous la forme de fichiers shell et de fichiers texte. Étant donné que les bombes à fourche sont assez légères et ressemblent à un fichier texte, certaines suites antivirus peuvent accepter ces fichiers. Bien qu’aujourd’hui, la plupart des programmes antivirus puissent détecter ce type de fichiers, il en existe encore qui ne peuvent pas détecter des fichiers légers mais nuisibles. Dans ce cas, avant d’ouvrir un fichier, vous devez vous assurer de son contenu et, si possible, le vérifier à l’aide d’un éditeur de texte.

Y a-t-il des logiciels malveillants sur mon ordinateur ?

Vous êtes presque constamment connecté à l’internet et vous devez souvent télécharger des fichiers. Au fil du temps, vous supprimez ces fichiers et ce cycle se poursuit. Cependant, leurs effets peuvent encore se faire sentir. La baisse des performances de votre ordinateur pourrait être due à ce logiciel malveillant. Les pirates informatiques peuvent utiliser votre ordinateur pour effectuer des activités telles que le minage de crypto-monnaies ou l’attaque d’autres réseaux.

Heureusement, vous pouvez repérer les symptômes des logiciels malveillants et des virus, tout comme une maladie humaine. En les reconnaissant et en les traitant, vous bénéficierez d’un environnement plus sûr.