Lorsque vous entendez « violation de la sécurité », qu’est-ce qui vous vient à l’esprit ? Un pirate malveillant assis devant des écrans couverts de texte numérique à la Matrix ? Ou à un adolescent vivant dans une cave et n’ayant pas vu la lumière du jour depuis trois semaines ? Et pourquoi pas un puissant superordinateur qui tente de pirater le monde entier ?

Le piratage ne tient qu’à une chose : votre mot de passe. Si quelqu’un parvient à deviner votre mot de passe, il n’a pas besoin de techniques de piratage sophistiquées ni de superordinateurs. Il se connectera simplement en se faisant passer pour vous. Si votre mot de passe est court et simple, c’est fini.

Les pirates utilisent huit tactiques courantes pour pirater votre mot de passe.

1. Piratage de dictionnaire

La première tactique de piratage de mot de passe est l’attaque par dictionnaire. Pourquoi l’appelle-t-on attaque par dictionnaire ? Parce qu’elle compare automatiquement tous les mots d’un « dictionnaire » défini avec le mot de passe. Le dictionnaire n’est pas strictement celui que vous utilisiez à l’école.

Non. Ce dictionnaire est un petit fichier contenant les combinaisons de mots de passe les plus couramment utilisées, ce qui permet de deviner facilement le mot de passe de quelqu’un. Cela inclut 123456, qwerty, password, iloveyou, et le grand classique, hunter2.

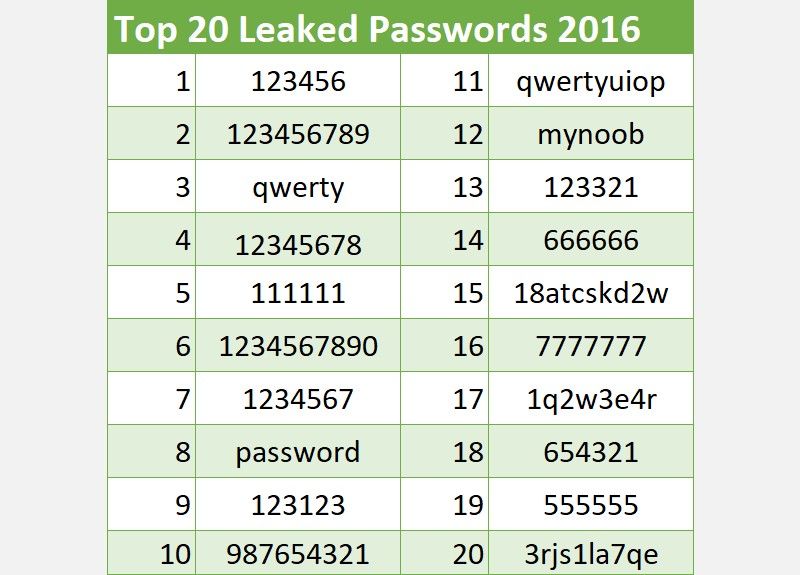

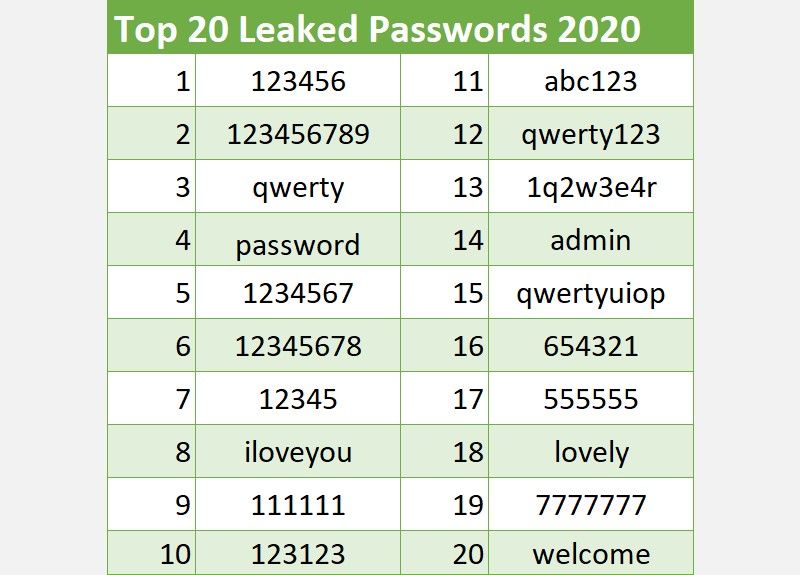

Le tableau ci-dessus présente les mots de passe qui ont fait l’objet du plus grand nombre de fuites en 2016. Le tableau ci-dessous présente les mots de passe les plus divulgués en 2020.

Notez les similitudes entre les deux et assurez-vous de ne pas utiliser ces options incroyablement simples. Trois ans plus tard, en 2023, les choses ont-elles changé ? Absolument pas. Nous avons même ajouté dix autres mots de passe parmi les plus couramment divulgués pour montrer à quel point ils sont mauvais.

En bref, si vous ne voulez pas que quelqu’un découvre votre mot de passe, n’utilisez jamais l’un de ces codes.

- Pour : Rapide ; débloque généralement certains comptes mal protégés.

- Inconvénients Même des mots de passe un peu plus forts resteront sécurisés.

- Restez en sécurité : Utilisez un mot de passe fort à usage unique pour chaque compte, ainsi qu’une application de gestion des mots de passe. Le gestionnaire de mots de passe vous permet de stocker vos autres mots de passe dans un référentiel. Vous pouvez alors utiliser un mot de passe unique et ridiculement fort pour chaque site. Google Chrome et d’autres grands navigateurs disposent d’un gestionnaire de mots de passe intégré, mais les gestionnaires de mots de passe autonomes sont généralement considérés comme plus sûrs.

2. Force brute

L’attaque suivante est l’attaque par force brute, par laquelle un attaquant essaie toutes les combinaisons de caractères possibles pour tenter de deviner votre mot de passe. Les mots de passe tentés correspondront aux spécifications des règles de complexité, par exemple une majuscule, une minuscule, les décimales de Pi, votre commande de pizza, etc.

Une attaque par force brute essaiera également en premier lieu les combinaisons de caractères alphanumériques les plus couramment utilisées. Il s’agit notamment des mots de passe énumérés précédemment, ainsi que 1q2w3e4r5t, zxcvbnm et qwertyuiop. La découverte d’un mot de passe à l’aide de cette méthode peut prendre beaucoup de temps, mais cela dépend entièrement de la complexité du mot de passe.

- Pour : Théoriquement, il permet de déchiffrer n’importe quel mot de passe en essayant toutes les combinaisons.

- Cons : En fonction de la longueur et de la difficulté du mot de passe, cela peut prendre beaucoup de temps. Ajoutez quelques variables comme $, & ;, {, ou ]et étendez votre mot de passe à 16 caractères (au minimum !), et il devient extrêmement difficile de trouver le mot de passe.

- Restez en sécurité : Utilisez toujours une combinaison variable de caractères et, dans la mesure du possible, introduisez des symboles supplémentaires pour accroître la complexité.

3. Attaque au masque

Que se passe-t-il si la personne qui vole votre mot de passe en connaît déjà une partie ? Peut-elle utiliser ces bribes d’informations pour faciliter le déchiffrage du reste du mot de passe ?

C’est exactement ce qu’est une attaque par mot de passe masqué. Comme elle implique toujours l’essai de nombreuses combinaisons de mots de passe, une attaque par masque est similaire à une attaque par force brute. Toutefois, dans le cas d’une attaque par masque, le voleur de mot de passe peut déjà connaître quelques caractères précieux de votre mot de passe, ce qui facilite la recherche du reste.

- Avantages : Similaire à la force brute, peut théoriquement craquer n’importe quel mot de passe avec suffisamment de temps. Légèrement plus rapide que la force brute car certains caractères sont déjà connus.

- Cons: Une fois encore, si le mot de passe est suffisamment long et contient des caractères et des variables uniques, même avec les connaissances existantes, le craquage du mot de passe peut s’avérer impossible.

- Restez en sécurité : Utilisez toujours un mot de passe long et unique, avec une grande variété de caractères.

4. L’hameçonnage

Il ne s’agit pas à proprement parler d’un « piratage », mais le fait d’être la proie d’une tentative d’hameçonnage ou de spear-phishing se termine généralement mal. Les courriels d’hameçonnage général sont envoyés par milliards à toutes sortes d’utilisateurs d’Internet dans le monde entier, et c’est l’un des moyens les plus populaires de découvrir le mot de passe de quelqu’un.

Un courriel d’hameçonnage fonctionne généralement de la manière suivante :

- L’utilisateur cible reçoit un courriel usurpé qui prétend provenir d’une organisation ou d’une entreprise importante.

- Le faux courriel demande une attention immédiate et contient un lien vers un site web.

- Ce lien renvoie en fait à un faux portail de connexion, dont l’apparence est identique à celle du site légitime.

- L’utilisateur cible peu méfiant saisit ses identifiants de connexion et est soit redirigé, soit invité à réessayer.

- Les informations d’identification de l’utilisateur sont volées, vendues ou utilisées à des fins malveillantes (ou les deux).

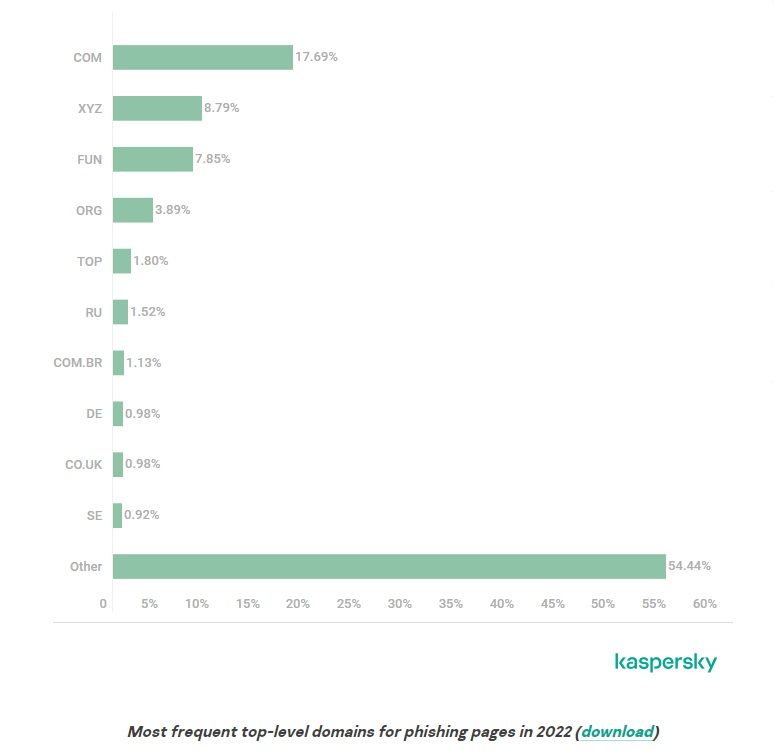

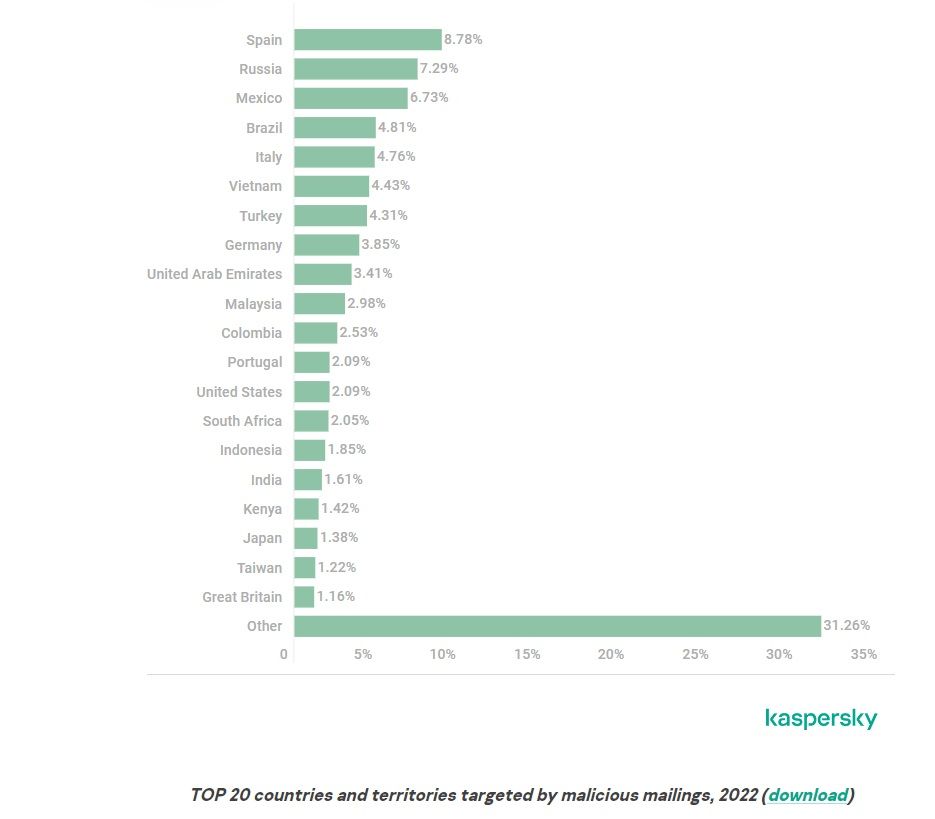

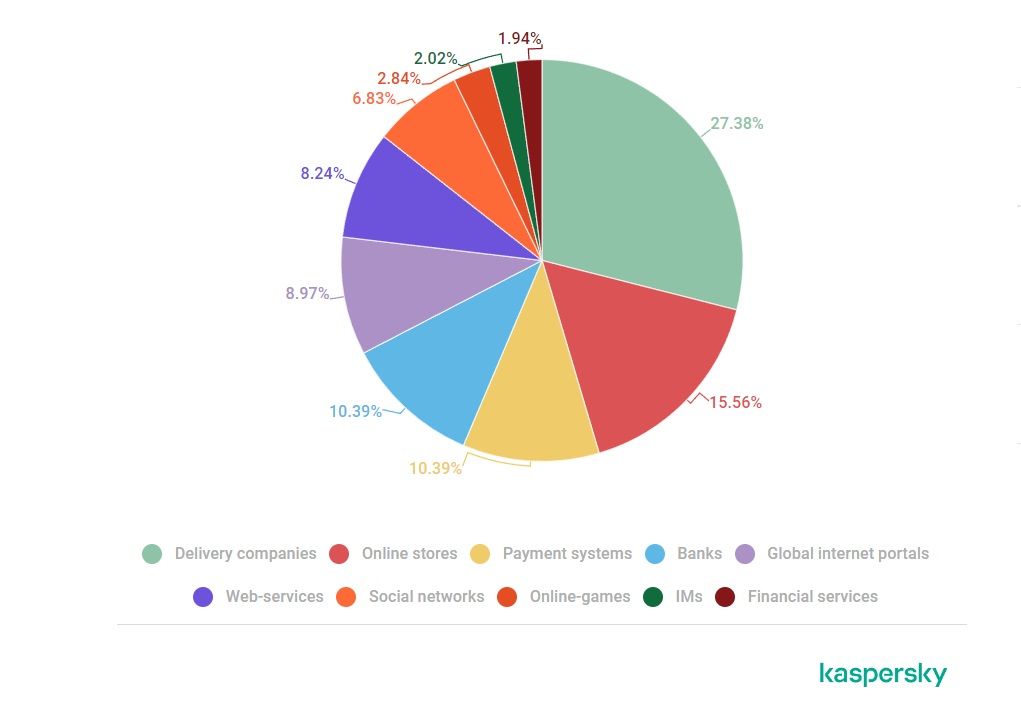

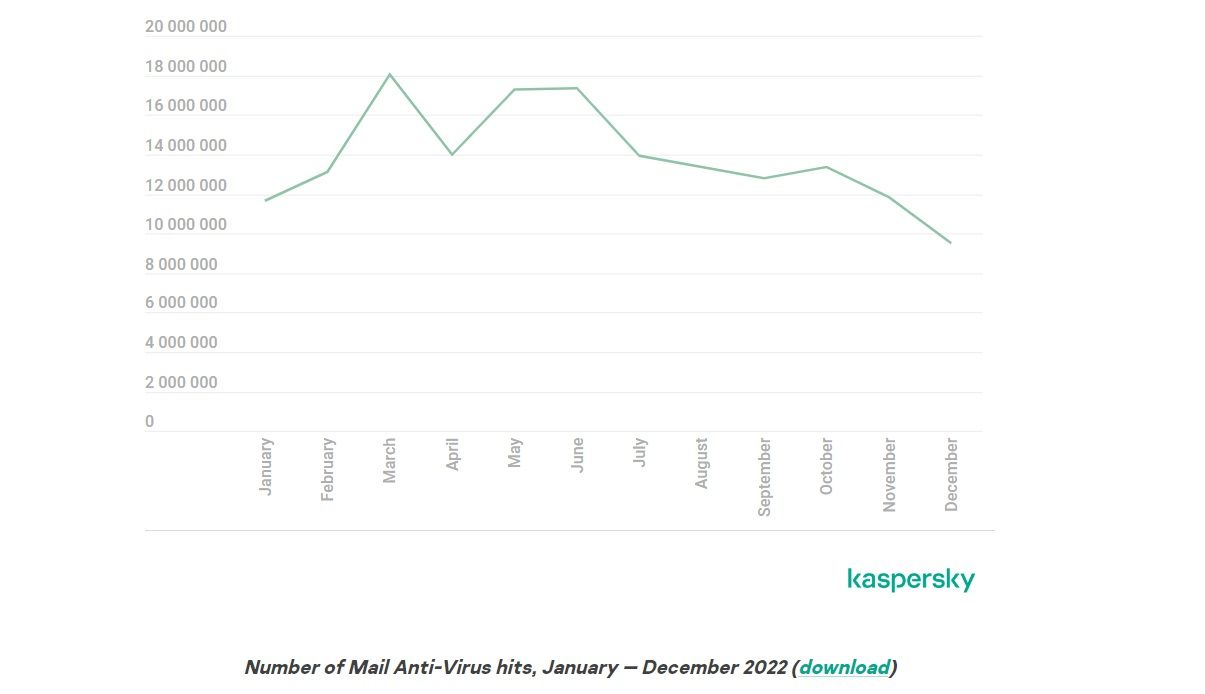

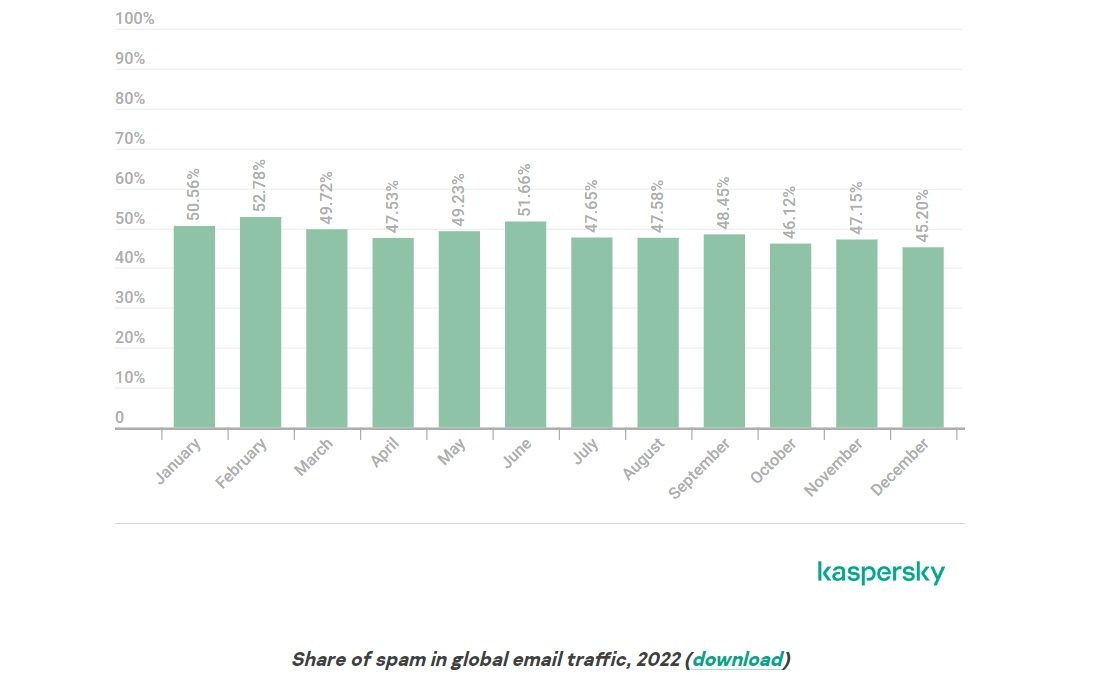

Le volume quotidien de spam envoyé dans le monde reste élevé, représentant plus de la moitié de tous les courriels envoyés dans le monde. En outre, le volume de pièces jointes malveillantes est également élevé, Kaspersky ayant bloqué plus de 166 millions de pièces jointes malveillantes en 2022, soit 18 millions de plus qu’en 2021. Mais le chiffre le plus choquant est le nombre de liens d’hameçonnage bloqués, qui passe de 253 millions en 2021 à 507 millions en 2022. N’oubliez pas que ces chiffres ne concernent que Kaspersky. le chiffre réel est bien plus élevé.

5 Images

En 2017, le plus grand leurre de phishing était une fausse facture. Cependant, en 2020, la pandémie de COVID-19 a créé une nouvelle menace d’hameçonnage. En avril 2020, peu de temps après que de nombreux pays aient été bloqués en raison de la pandémie, Google a annoncé qu’il bloquait plus de 18 millions de spams et de courriels de phishing malveillants sur le thème de COVID-19 par jour. Un grand nombre de ces courriels utilisent la marque officielle d’un gouvernement ou d’un organisme de santé pour prouver leur légitimité et prendre les victimes au dépourvu.

- Pour : L’utilisateur donne ses informations de connexion, y compris ses mots de passe – taux de réussite relativement élevé, facilement adaptable à des services spécifiques ou à des personnes spécifiques dans le cadre d’une attaque de spear-phishing.

- Cons : Les courriels indésirables sont facilement filtrés, les domaines indésirables sont mis sur liste noire et les principaux fournisseurs comme Google mettent constamment à jour leurs protections.

- Restez en sécurité : Restez sceptique face aux courriels et augmentez le niveau de votre filtre anti-spam ou, mieux encore, utilisez une liste blanche proactive. Utilisez un vérificateur de liens pour vous assurer de la légitimité d’un lien avant de cliquer.

L’ingénierie sociale consiste essentiellement à pratiquer l’hameçonnage dans le monde réel, loin de l’écran.

Un élément essentiel de tout audit de sécurité consiste à évaluer ce que le personnel comprend. Par exemple, une société de sécurité téléphonera à l’entreprise qu’elle contrôle. L' »attaquant » dit à la personne au téléphone qu’il est la nouvelle équipe d’assistance technique du bureau et qu’il a besoin du dernier mot de passe pour quelque chose de spécifique.

Une personne qui ne se doute de rien peut donner les clés sans réfléchir.

Ce qui est effrayant, c’est la fréquence à laquelle cela fonctionne. L’ingénierie sociale existe depuis des siècles. Faire preuve de duplicité pour entrer dans une zone sécurisée est une méthode d’attaque courante contre laquelle on ne peut se prémunir que par l’éducation. En effet, l’attaque ne consiste pas toujours à demander directement un mot de passe. Il peut s’agir d’un faux plombier ou d’un faux électricien qui demande l’accès à un bâtiment sécurisé, etc. Lorsque quelqu’un dit qu’on l’a amené par la ruse à révéler son mot de passe, c’est souvent le résultat d’une opération d’ingénierie sociale.

- Pour : Des ingénieurs sociaux compétents peuvent extraire des informations de grande valeur de toute une série de cibles. Il peut être déployé contre presque n’importe qui, n’importe où. Ils sont extrêmement furtifs et les professionnels sont capables d’extraire des informations qui pourraient aider à deviner un mot de passe.

- Inconvénients : Un échec en matière d’ingénierie sociale peut susciter des soupçons quant à l’imminence d’une attaque et une incertitude quant à l’obtention d’informations correctes.

- Restez en sécurité: Il s’agit d’une question délicate. Une attaque d’ingénierie sociale réussie sera terminée avant que vous ne réalisiez que quelque chose ne va pas. L’éducation et la sensibilisation à la sécurité sont des tactiques d’atténuation essentielles. Évitez de publier des informations personnelles qui pourraient être utilisées ultérieurement contre vous.

6. Table arc-en-ciel

Une table arc-en-ciel est généralement une attaque par mot de passe hors ligne. Par exemple, un attaquant a acquis une liste de noms d’utilisateurs et de mots de passe, mais ils sont cryptés. Le mot de passe crypté est haché. Cela signifie qu’il est complètement différent du mot de passe original.

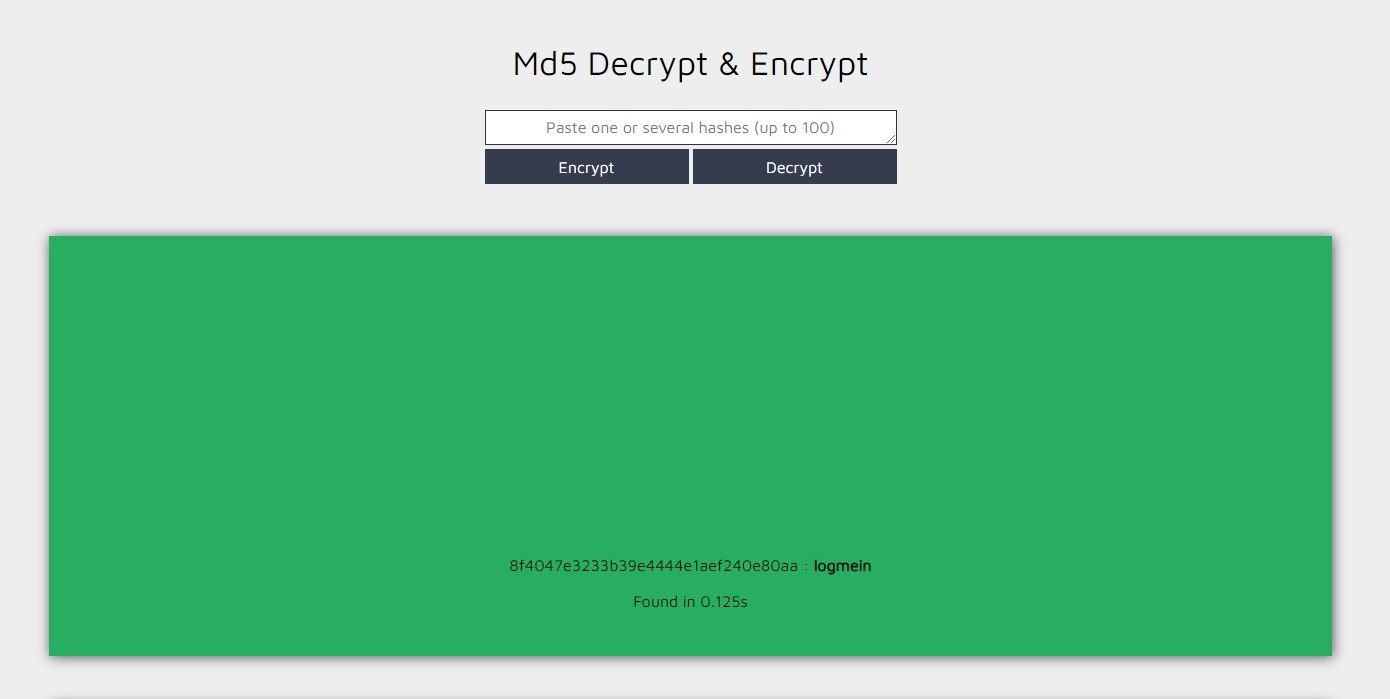

Par exemple, votre mot de passe est (j’espère que ce n’est pas le cas !) logmein. Le hachage MD5 connu de ce mot de passe est « 8f4047e3233b39e4444e1aef240e80aa ».

Mais dans certains cas, l’attaquant soumet une liste de mots de passe en clair à un algorithme de hachage et compare les résultats à un fichier de mots de passe chiffrés. Dans d’autres cas, l’algorithme de chiffrement est vulnérable et la plupart des mots de passe sont déjà déchiffrés, comme le MD5 (c’est pourquoi nous connaissons le hachage spécifique de « logmein »).

C’est là que la table arc-en-ciel prend tout son sens. Au lieu de traiter des centaines de milliers de mots de passe potentiels et de faire correspondre le hachage qui en résulte, une table arc-en-ciel est un vaste ensemble de valeurs de hachage précalculées spécifiques à un algorithme. L’utilisation d’une table arc-en-ciel réduit considérablement le temps nécessaire pour déchiffrer un mot de passe, mais elle n’est pas parfaite. Les pirates peuvent acheter des tables arc-en-ciel pré-remplies contenant des millions de combinaisons potentielles.

- Avantages : Peut trouver des mots de passe complexes en peu de temps ; donne au pirate un grand pouvoir sur certains scénarios de sécurité.

- Inconvénients Le stockage de l’énorme table arc-en-ciel (parfois des téraoctets) nécessite un espace considérable. De plus, les attaquants sont limités aux valeurs contenues dans la table (sinon, ils doivent ajouter une autre table entière).

- Restez en sécurité : Un autre point délicat. Les tables arc-en-ciel offrent un large éventail de possibilités d’attaque. Évitez les sites qui utilisent SHA1 ou MD5 comme algorithme de hachage des mots de passe. Évitez les sites qui vous limitent à des mots de passe courts ou qui restreignent les caractères que vous pouvez utiliser. Utilisez toujours un mot de passe complexe.

7. Malware/Keylogger

Un autre moyen sûr de perdre ses identifiants de connexion est de se faire piéger par un logiciel malveillant. Les logiciels malveillants sont omniprésents et peuvent causer des dommages considérables. Si la variante du logiciel malveillant comporte un enregistreur de frappe, vous pourriez trouver tous de vos comptes compromis.

Le logiciel malveillant peut également cibler spécifiquement des données privées ou introduire un cheval de Troie d’accès à distance pour voler vos informations d’identification. Une autre option consiste à analyser le réseau pour voler tous les mots de passe envoyés en texte clair au lieu d’un texte chiffré. Si une entreprise envoie des mots de passe en clair (c’est-à-dire en texte normal lisible par l’homme), il y a de fortes chances qu’un vol de mot de passe se produise.

- Avantages : Des milliers de variantes de logiciels malveillants, dont beaucoup sont personnalisables, avec plusieurs méthodes de diffusion faciles. Il y a de fortes chances qu’un grand nombre de cibles succombent à au moins une variante. Il peut passer inaperçu, ce qui permet de récolter des données privées et des identifiants de connexion.

- Cons : Risque que le logiciel malveillant ne fonctionne pas ou soit mis en quarantaine avant d’accéder aux données ; aucune garantie que les données soient utiles.

- Restez en sécurité: Installez et mettez régulièrement à jour vos logiciels antivirus et antimalware. Examinez attentivement vos sources de téléchargement. Ne cliquez pas sur les paquets d’installation contenant des bundleware et autres. Évitez les sites dangereux ou malveillants (plus facile à dire qu’à faire). Utilisez des outils de blocage de scripts pour arrêter les scripts malveillants.

8. L’araignée

L’exploration est liée à l’attaque par dictionnaire. Si un pirate informatique cible une institution ou une entreprise spécifique, il peut essayer une série de mots de passe relatifs à l’entreprise elle-même. Le pirate pourrait lire et rassembler une série de termes connexes – ou utiliser un moteur de recherche pour faire le travail à sa place.

Vous avez peut-être déjà entendu le terme « araignée ». Ces robots de recherche sont extrêmement semblables à ceux qui parcourent l’internet, indexant le contenu pour les moteurs de recherche. La liste de mots personnalisés est ensuite comparée aux comptes des utilisateurs dans l’espoir de trouver une correspondance.

- Pour : Peut potentiellement déverrouiller les comptes de personnes haut placées au sein d’une organisation. Relativement facile à mettre en place et ajoute une dimension supplémentaire à une attaque par dictionnaire.

- Inconvénients : Peut s’avérer infructueux si la sécurité du réseau de l’organisation est bien configurée.

- Restez en sécurité : Encore une fois, n’utilisez que des mots de passe forts, à usage unique, composés de chaînes aléatoires ; rien qui ne soit lié à votre personnalité, votre entreprise, votre organisation, etc.

9. Surfer sur l’épaule

La dernière option est l’une des plus simples. Que se passe-t-il si quelqu’un regarde par-dessus votre épaule pendant que vous tapez votre mot de passe ?

Le Shoulder Surfing semble un peu ridicule, mais il existe bel et bien. C’est comme l’une de ces astuces de piratage dont on pense qu’elle ne fonctionnera jamais. Mais si vous travaillez dans un café animé du centre-ville et que vous ne faites pas attention à votre environnement, quelqu’un pourrait s’approcher suffisamment pour noter votre mot de passe pendant que vous le tapez, mais ce n’est probablement pas le moyen le plus facile de découvrir le mot de passe de quelqu’un.

- Avantages : Approche peu technologique pour voler un mot de passe.

- Cons : Doit identifier la cible avant de trouver le mot de passe ; pourrait se révéler en cours de vol.

- Soyez prudent : Restez attentif à votre entourage lorsque vous tapez votre mot de passe. Couvrez votre clavier et masquez vos touches pendant la saisie.

Utilisez toujours un mot de passe fort, unique et à usage unique

Alors, comment empêcher un pirate de voler votre mot de passe ? La réponse la plus courte est la suivante vous ne pouvez pas être sûr à 100 %. Les outils utilisés par les pirates pour voler vos données changent constamment, et il existe d’innombrables vidéos et tutoriels pour deviner les mots de passe ou apprendre à pirater un mot de passe, ou même simplement pour découvrir le mot de passe de quelqu’un.

Une chose est sûre : l’utilisation d’un mot de passe fort, unique et à usage unique n’a jamais fait de mal à personne.