SMB est un protocole qui permet aux ordinateurs de partager des fichiers et du matériel (tels que des imprimantes et des disques durs externes) lorsqu’ils sont connectés au même réseau.

La popularité du protocole SMB augmente, tout comme le nombre d’attaques malveillantes. Le protocole SMB est vulnérable aux cyberattaques car ses anciennes versions n’utilisent pas le cryptage, ce qui signifie que tout pirate qui sait l’exploiter peut avoir accès à vos fichiers et à vos données.

Il existe d’autres risques associés au protocole SMB. Il est donc essentiel de comprendre le fonctionnement du protocole, ses différents types et comment s’en protéger.

Qu’est-ce que le protocole SMB ?

SMB est l’abréviation de Server Message Block. Il s’agit d’un protocole réseau utilisé pour partager des données entre des ordinateurs et des périphériques sur un réseau local ou étendu. Ce protocole permet aux ordinateurs du réseau local de partager des ressources telles que des fichiers, des imprimantes et d’autres périphériques.

SMB a été développé au milieu des années 1980 par IBM pour le partage de fichiers sous DOS, mais il a depuis été adopté par de nombreux autres systèmes d’exploitation, notamment Windows de Microsoft, Linux et macOS.

Le protocole SMB fait partie intégrante de nombreuses opérations quotidiennes pour les entreprises et les organisations, car il permet d’accéder facilement aux fichiers et aux ressources à partir d’autres ordinateurs sur le réseau.

Imaginez que vous travaillez avec une équipe dont les membres travaillent à distance depuis différents endroits. Dans ce cas, le protocole SMB est un excellent moyen de partager des fichiers rapidement et facilement. Il permettra à chaque membre de l’équipe d’accéder aux mêmes données et de collaborer à des projets. Plusieurs personnes peuvent visualiser ou modifier le même fichier à distance comme s’il était présent sur leur propre ordinateur.

Comment fonctionne le protocole SMB ?

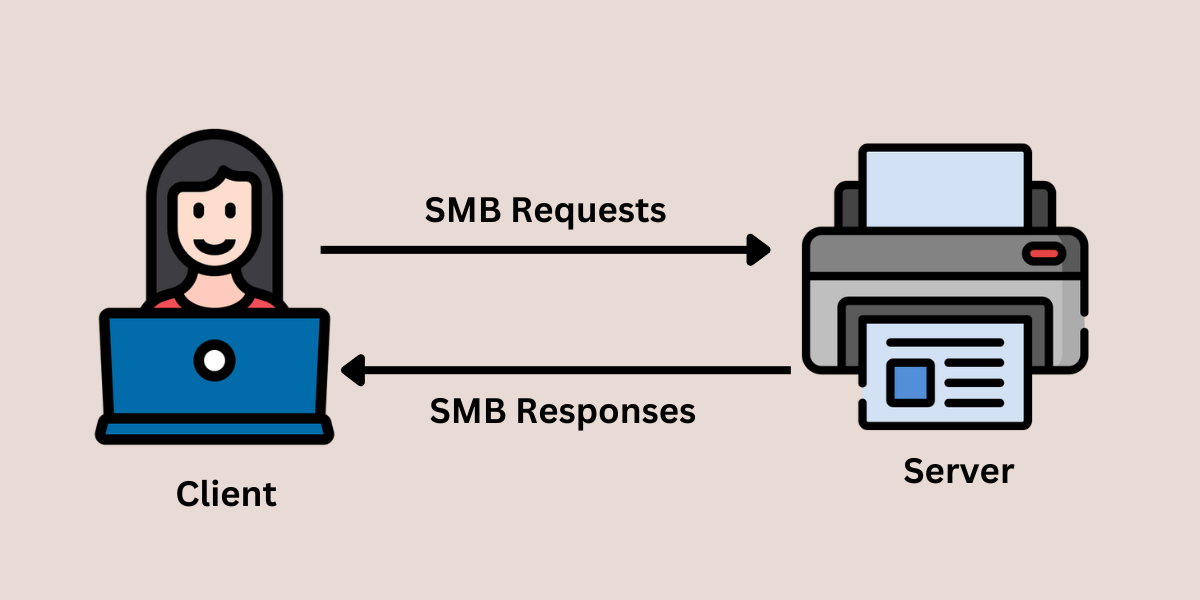

Le protocole SMB suit la méthode de demande et de réponse pour créer une connexion entre le client et le serveur. Voici les étapes de son fonctionnement :

Étape 1. Demande du client: Le client (le périphérique qui fait la demande) envoie une demande au serveur à l’aide de paquets SMB. Le paquet contient le chemin complet du fichier ou de la ressource demandée.

Étape 2. Réponse du serveur: Le serveur (le périphérique ayant accès au fichier ou à la ressource demandée) évalue la demande et, en cas de succès, répond en retour par un paquet SMB contenant de plus amples informations sur la manière d’accéder aux données.

Étape 3. Traitement par le client: Le client reçoit la réponse et traite ensuite les données ou la ressource en conséquence.

Comprenons cela à l’aide d’un exemple. Disons que vous voulez imprimer un document depuis votre cabine, et que l’imprimante se trouve dans une autre pièce ou zone du bureau. Lorsque vous commandez l’impression du document, votre ordinateur (le client) envoie la demande d’impression à l’aide des paquets SMB à l’imprimante (le serveur). L’imprimante évalue la demande et répond à l’aide des paquets SMB en indiquant l’état du document, à savoir s’il est en cours d’impression, en attente d’impression ou s’il ne peut pas être imprimé en raison d’une erreur de l’imprimante.

Types de protocole SMB

Avec l’avancement de la technologie, le protocole SMB a également connu quelques améliorations. Les différents types de protocoles SMB disponibles aujourd’hui sont les suivants :

- SMB Version 1: Il s’agit de la version originale du protocole SMB publiée en 1984 par IBM pour l’échange de fichiers sous DOS. Microsoft l’a ensuite modifié pour l’utiliser sous Windows.

- CIFS: Common Internet File System (CIFS) est une version modifiée de SMBv1, qui a été principalement développée pour prendre en charge le partage de fichiers plus volumineux. Il a été publié pour la première fois avec Windows 95.

- SMB Version 2: Microsoft a publié SMB v2 en 2006 avec Windows Vista comme une alternative plus sûre et plus efficace aux anciennes versions. Ce protocole a introduit des fonctionnalités telles qu’une authentification améliorée, une taille de paquet plus importante, moins de commandes et une meilleure efficacité.

- SMB Version 3: Microsoft a publié SMB v3 avec Windows 8. Elle a été conçue pour améliorer les performances et introduire la prise en charge du chiffrement de bout en bout et des méthodes d’authentification améliorées.

- SMB Version 3.1.1: La dernière version du protocole SMB est sortie en 2015 avec Windows 10 et est entièrement compatible avec toutes les versions précédentes. Elle introduit davantage de fonctions de sécurité, comme le chiffrement AES-128 et des fonctions de sécurité étendues pour lutter contre les attaques malveillantes.

Quels sont les dangers du protocole SMB ?

Bien que le protocole SMB ait été un grand atout pour de nombreuses entreprises, il est également associé à certains risques de sécurité. Les pirates informatiques ont ciblé ce protocole pour accéder aux systèmes et aux réseaux des entreprises. Il est devenu l’un des vecteurs d’attaque les plus courants utilisés par les cybercriminels pour pénétrer dans les réseaux et systèmes d’entreprise.

Le pire, c’est qu’en dépit des versions améliorées de SMB disponibles, de nombreux appareils Windows fonctionnent encore avec les anciennes versions 1 ou 2, moins sécurisées. Cela augmente les chances que des acteurs malveillants exploitent ces appareils et accèdent à des données sensibles.

Voici les exploits SMB les plus courants.

Attaques par force brute

Les vecteurs d’attaque les plus courants utilisés par les pirates contre le protocole SMB sont les attaques par force brute. Dans ces attaques, les pirates utilisent des outils automatisés pour deviner les combinaisons correctes de nom d’utilisateur et de mot de passe. Une fois qu’ils ont accès au réseau, ils peuvent voler des données sensibles ou installer des logiciels malveillants sur le système.

Attaques de type « Man-in-the-Middle

Les attaques de type « man-in-the-middle » constituent un autre vecteur d’attaque utilisé contre le protocole SMB. Ici, un hacker injecte un code malveillant dans le réseau, ce qui lui permet d’intercepter la communication entre deux systèmes. Il peut alors visualiser et modifier les données échangées.

Attaques par dépassement de tampon

Les pirates utilisent également des attaques par débordement de tampon contre le protocole SMB. Dans ce type d’attaque, les pirates envoient une énorme quantité de données pour remplir la mémoire d’un système et le faire tomber en panne. Cette technique est souvent utilisée pour implanter un logiciel malveillant dans le système, qui peut être utilisé pour accéder à des données confidentielles ou lancer une attaque par déni de service.

Attaques par ransomware

Les attaques par ransomware constituent également une menace majeure pour le protocole SMB. Dans ce type d’attaque, les pirates chiffrent les données stockées sur un système et demandent ensuite une rançon en échange des clés de chiffrement. Si la rançon n’est pas payée, ils peuvent supprimer définitivement toutes les données cryptées.

Exécution de code à distance

L’exécution de code à distance est un autre vecteur d’attaque utilisé contre le protocole SMB. Dans ce type d’attaque, les pirates injectent un code malveillant dans le système, ce qui leur permet d’en prendre le contrôle à distance. Une fois qu’ils ont accédé au système, ils peuvent voler des données confidentielles ou exploiter d’autres vulnérabilités du réseau.

Restez protégé en utilisant le protocole SMB

Bien qu’il existe un certain nombre de risques associés au protocole SMB, celui-ci reste un élément important de Windows. Il est donc essentiel de s’assurer que tous les systèmes et réseaux d’entreprise sont protégés contre les attaques malveillantes.

Pour rester protégé, vous devez utiliser uniquement la dernière version du protocole SMB, mettre régulièrement à jour votre logiciel de sécurité et surveiller votre réseau pour détecter toute activité suspecte. Il est également important de former votre personnel aux meilleures pratiques en matière de cybersécurité et de veiller à ce que tous les utilisateurs utilisent des mots de passe forts. En suivant ces mesures, vous pouvez vous assurer que votre entreprise reste à l’abri des attaques malveillantes.