Se protéger des logiciels malveillants est une tâche ardue, même sous Linux. Vous devez être sûr que les outils que vous utilisez ne téléphonent pas à des criminels pour leur demander des instructions ou qu’ils n’exfiltrent pas vos photos personnelles vers des maîtres chanteurs à l’autre bout du monde.

Bien qu’il existe plusieurs solutions de pare-feu pour Linux, elles sont généralement utilisées via le terminal et peuvent être difficiles à comprendre et à utiliser.

OpenSnitch est une application de pare-feu GUI facile à utiliser pour Linux qui capture toutes les connexions réseau sortantes et vous donne le choix de la manière de les traiter.

Linux n’est pas immunisé contre les logiciels malveillants

Très peu d’utilisateurs de Linux utilisent un antivirus sur leur système, et une idée fausse largement répandue veut que Linux soit immunisé contre les logiciels malveillants et les virus.

Ce malheureux malentendu est dû au fait que lorsque les créateurs de logiciels malveillants conçoivent et déploient leurs produits, ils veulent gagner le plus d’argent possible en infectant le plus grand nombre de personnes possible.

Microsoft Windows est le système d’exploitation de bureau le plus répandu aujourd’hui, il est donc logique de créer des logiciels malveillants spécifiquement pour Windows. Il peut s’agir d’enregistreurs de frappe pour voler vos mots de passe, de logiciels rançonneurs pour crypter vos disques ou de logiciels malveillants de type « hands-on », qui permettent aux attaquants de contrôler votre machine à distance.

Linux présente quelques avantages en matière de sécurité par rapport à d’autres systèmes d’exploitation. Sa nature open-source signifie que les vulnérabilités sont plus rapidement repérées et corrigées, tandis que la séparation des privilèges Linux rend plus difficile l’accès des logiciels malveillants aux fichiers système sensibles.

Le système de gestion des paquets est également plus sûr que le téléchargement et l’exécution de fichiers EXE aléatoires sur l’internet.

Mais Linux n’est pas pour autant totalement sûr, et si la plupart des logiciels malveillants sous Linux visent les serveurs et les appareils IoT, les utilisateurs d’ordinateurs de bureau sont également exposés à des risques.

Les pare-feu sous Linux peuvent être compliqués

L’une des principales caractéristiques des logiciels malveillants modernes sophistiqués est qu’ils doivent communiquer avec un serveur distant. Il est inutile d’enregistrer toutes vos frappes si le fichier qui les contient est bloqué sur votre disque dur, et vous ne pouvez pas envoyer de demande de rançon si vous n’êtes pas sûr que le système a été crypté.

Les pare-feu sont des utilitaires qui surveillent le trafic entrant et sortant de votre PC et peuvent bloquer le trafic provenant de certaines sources, applications et ports.

Le pare-feu Linux intégré est iptables, qui filtre les paquets réseau en fonction d’un ensemble de règles.

La plupart des distributions Linux sont livrées avec l’excellent Uncomplicated Firewall (UFW), un utilitaire de terminal qui simplifie la gestion de ces règles.

Mais les applications de terminal telles que UFW peuvent être lourdes et peu intuitives à utiliser, et les nouveaux utilisateurs peuvent préférer ne pas penser du tout à la sécurité plutôt que de se familiariser avec les applications de terminal.

OpenSnitch simplifie les pare-feu Linux

OpenSnitch est un utilitaire open-source qui surveille votre réseau et vous permet de créer facilement des règles pour les situations qui se présentent. Il dispose d’une interface graphique facile à utiliser, ce qui signifie qu’une fois installé, vous pouvez contrôler votre trafic sans jamais avoir à plonger dans le terminal.

Installer OpenSnitch sur Linux

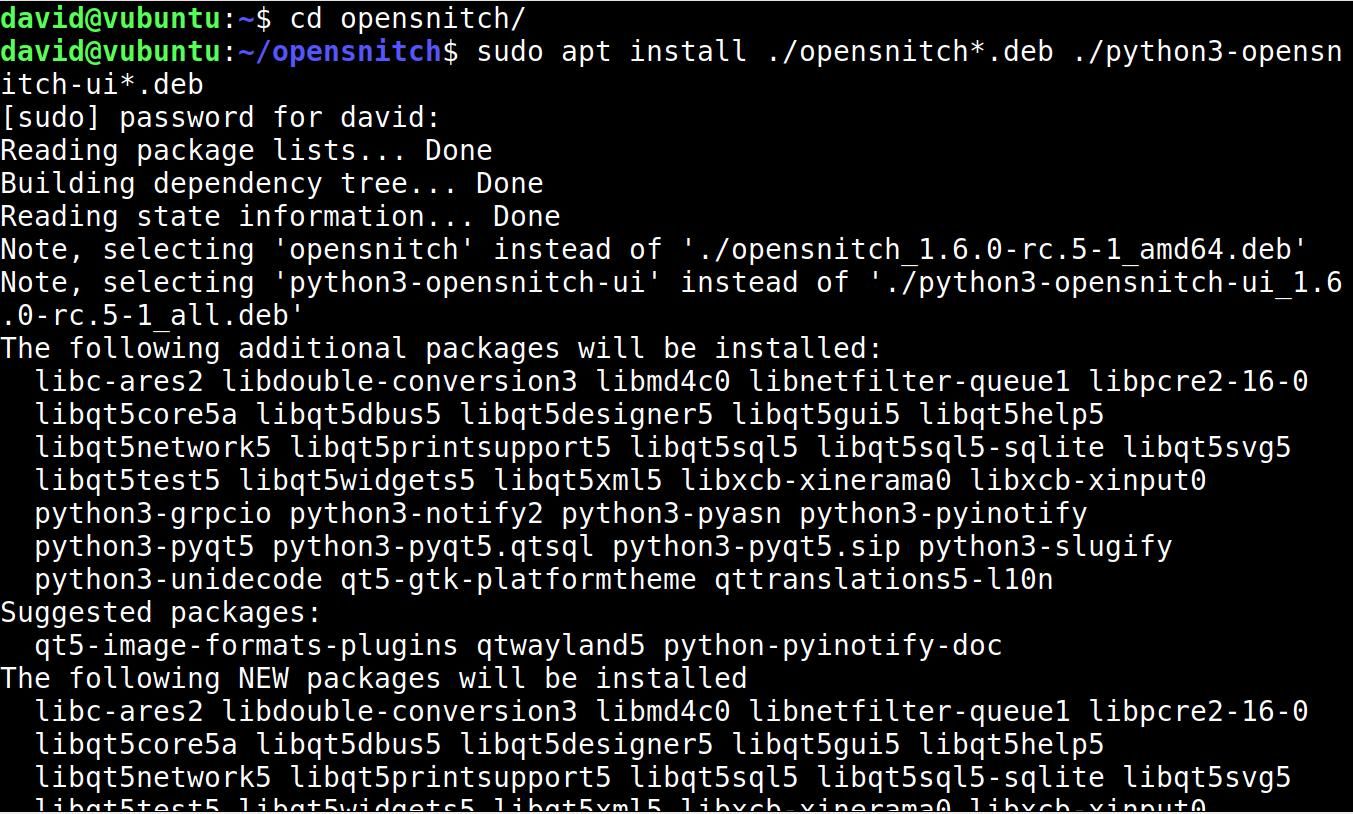

OpenSnitch est disponible pour les systèmes Debian et Fedora fonctionnant sous i386, AMD64, ARM63 et ARMhf.

Pour commencer, téléchargez le fichier DEB ou RPM depuis la page OpenSnitch GitHub Releases. Vous aurez besoin de deux paquets : un pour le démon et un pour l’interface graphique.

Télécharger : OpenSnitch

Si vous installez sur un système basé sur Debian, installez les deux paquets avec :

sudo apt install ./opensnitch*.deb ./python3-opensnitch-ui*.deb Si vous installez à partir de la version RPM, vous pouvez utiliser DNF ou YUM :

sudo dnf install ./opensnitch-1*.rpm ./opensnitch-ui-1*.rpm

sudo yum localinstall opensnitch-1*.rpm; sudo yum localinstall opensnitch-ui*.rpm Alternativement, si vous préférez ne pas utiliser le terminal, vous pouvez simplement double-cliquer sur chacun des fichiers pour les installer.

En raison d’un problème avec l’outil python3-grpcio Cette version est livrée avec Ubuntu 22.04, si vous êtes sur cette version, vous aurez besoin d’une étape supplémentaire après l’installation de l’interface graphique.

pip3 install --ignore-installed grpcio==1.44.0 OpenSnitch et son interface graphique sont maintenant installés.

Utilisez OpenSnitch pour protéger votre PC Linux

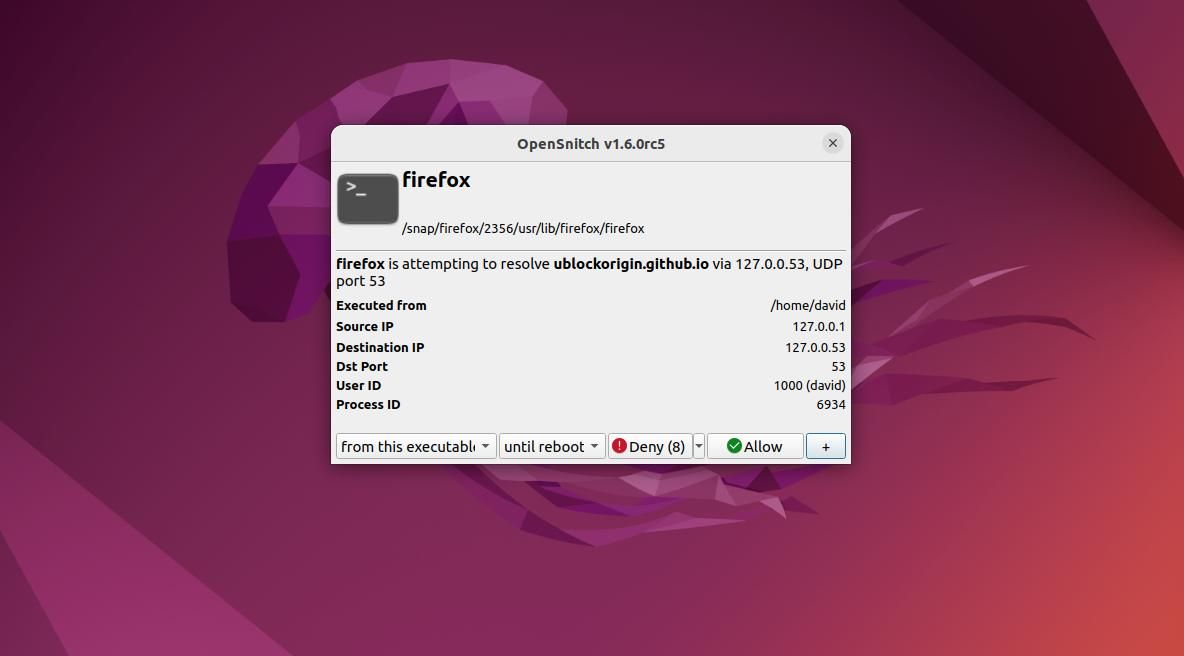

OpenSnitch s’installe en tant que démon et doit démarrer dès que vous allumez votre PC, sans autre intervention. Vous ne le verrez que lorsque vous ou une application système tenterez d’accéder à l’internet.

Ouvrez Firefox pour la première fois, et OpenSnitch se fera connaître par une boîte de dialogue vous demandant si vous voulez l’autoriser à se connecter. Vous pouvez choisir de le refuser ou de l’autoriser, et vous avez le choix entre l’autoriser pour une durée déterminée, pour toujours, ou jusqu’au redémarrage.

Vous pouvez ajouter plus de détails en choisissant d’autoriser ou de refuser l’application, en fonction de la façon dont elle a été lancée, du port qu’elle utilise, de l’utilisateur qui l’a lancée, etc.

OpenSnitch enregistre ces règles dans un fichier local et les applique aux futures tentatives de connexion au réseau de toute application ou processus.

Si vous n’êtes pas sûr de la nature du processus, il est conseillé de le bloquer temporairement pendant que vous cherchez à savoir de quoi il s’agit et que vous décidez si vous devez le bloquer. evil_keylogger.sh a une raison valable d’entrer en contact avec une adresse IP douteuse.

Le processus d’autorisation ou de blocage des processus individuels peut sembler une corvée au début et peut vous distraire de ce que vous essayez de faire, mais vous aurez rapidement une idée de ce que vous devriez ou ne devriez pas autoriser. Vous n’aimez pas que Microsoft collecte des données télémétriques sur votre copie virtualisée de Windows 10 ? Bloquez-le.

Les demandes deviendront moins fréquentes au fur et à mesure que vos règles prendront effet.

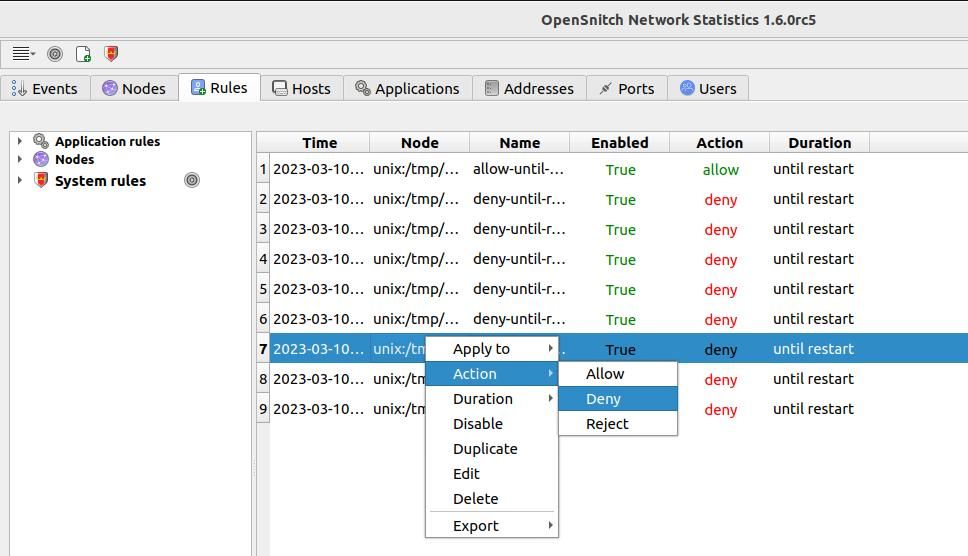

Lorsque OpenSnitch démarre, il devrait créer une icône dans votre barre d’état système. Cliquez dessus, puis Statistiques pour faire apparaître une liste de règles établies sous forme d’onglets. Si vous souhaitez modifier ces règles, passez à l’onglet Règles puis cliquez avec le bouton droit de la souris sur une entrée pour la modifier.

Le Hôtes donne une ventilation des domaines auxquels votre machine a tenté de se connecter, Applications vous indiquera les applications à partir desquelles la tentative de connexion a été effectuée, Utilisateurs révèlera les utilisateurs qui ont établi la connexion, tandis que Adresses vous donne à la fois les adresses IP et le nombre de fois qu’une connexion a été établie ou tentée.

Prenez la responsabilité de votre propre sécurité sous Linux

L’installation et la configuration d’un pare-feu est la première étape pour protéger votre bureau Linux des intrus et de la surveillance indésirable. Vous pouvez aller plus loin en testant vos défenses et en vous familiarisant avec les mesures de sécurité offensives grâce à des outils tels que Metasploit.