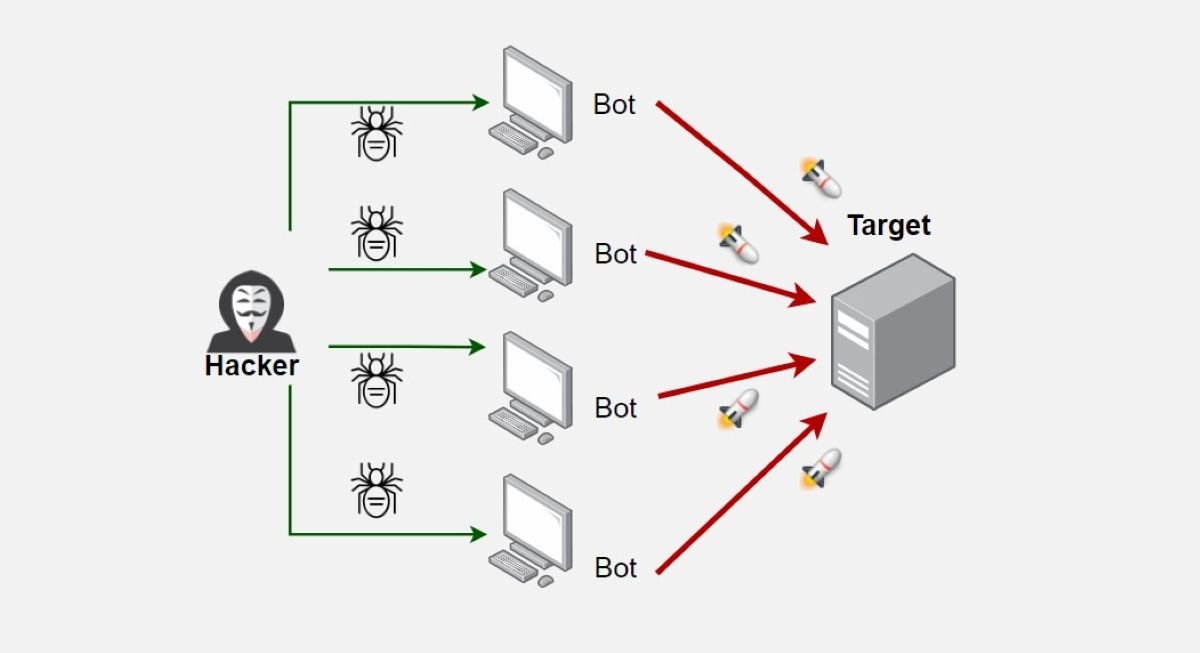

Les attaques par botnet constituent l’une des menaces les plus graves pour la cybersécurité aujourd’hui. Ce type d’attaque résulte généralement de l’infection de nombreux ordinateurs par des logiciels malveillants, et les pirates gèrent cette attaque à partir d’un centre de contrôle unique. Les botnets peuvent consommer les ressources réseau des systèmes cibles, entraînant des interruptions de service, des vols de données, voire des pannes complètes. Qu’est-ce qu’une attaque par réseau de zombies ? Comment détecter ces logiciels malveillants sur votre appareil ? Et comment éviter d’être infecté ?

Qu’est-ce qu’une attaque de botnet ?

Les attaques par botnet se produisent lorsqu’un cybercriminel contrôle des centaines, voire des milliers d’appareils qui ont été préalablement infectés par des logiciels malveillants. Ces appareils, gérés par le pirate, attaquent un système cible. Bien qu’il n’y ait qu’un seul ordinateur à l’origine de l’attaque, les appareils attaqués sont des ordinateurs appartenant à des personnes innocentes.

Supposons que vous trouviez en ligne une version gratuite d’un jeu qui vous intéresse. Vous la téléchargez. Mais personne ne craque la version gratuite d’un jeu très cher pour que tout le monde puisse le télécharger sans conséquences. Si un service est gratuit, il est trop beau pour être vrai dans la plupart des cas. Ce fichier a très probablement été préparé par un attaquant malveillant. L’attaquant y injecte des logiciels malveillants. Lorsque vous téléchargez ce fichier de jeu d’apparence innocente, vous infectez en fait votre appareil avec des logiciels malveillants. Si ce fichier était posté sur un forum fréquenté par des milliers de visiteurs, vous pouvez imaginer le nombre de personnes qui le téléchargeraient.

Maintenant, votre ordinateur fait partie d’un réseau de zombies et l’attaquant malveillant peut contrôler à tout moment n’importe quel appareil qui rejoint ce réseau de zombies.

Bien entendu, il existe de nombreuses façons d’être infecté par des logiciels malveillants, et pas seulement par des fichiers piratés. Un fichier envoyé par courrier électronique, un lien inconnu ou un site web que vous visitez peut infecter votre ordinateur avec un logiciel malveillant. Celui-ci peut sembler tout à fait innocent parce qu’il n’est pas encore actif. Au cours d’une attaque, le logiciel malveillant s’active et devient partie intégrante de cette attaque, de sorte que votre ordinateur peut être attaqué quelque part à votre insu.

Les menaces qui pèsent sur un ordinateur infecté par un logiciel malveillant qui a rejoint un réseau de zombies ne se limitent pas à cela. Les attaquants peuvent également s’en servir pour vous menacer, ou même menacer n’importe qui. Les réseaux de zombies peuvent affecter les employés de banque, les fonctionnaires, les agents publics, les opérateurs qui effectuent des transferts d’argent importants, ou tout autre individu. L’attaquant intègre les appareils des victimes dans un réseau de zombies et peut également exiger une rançon, un document confidentiel, des identifiants de connexion et d’autres données importantes.

Comment détecter les attaques de réseaux de zombies

Les réseaux de zombies atteignent et endommagent des milliers d’ordinateurs chaque jour, ce qui fait de la prévention et de la détection des attaques de réseaux de zombies une question de sécurité très importante. La détection précoce des réseaux de zombies joue un rôle crucial dans la gestion des risques, car elle permet de minimiser les dommages. Cependant, comme les réseaux de zombies sont constitués de logiciels malveillants très légers et d’apparence inoffensive, ils ne consomment qu’une faible partie de la puissance matérielle de votre ordinateur. Il est donc difficile de savoir s’il y a un botnet sur votre système.

Dans certains cas, le ralentissement ou le blocage constant de votre connexion Internet peut être un signe de la présence d’un réseau de zombies sur votre système. S’il n’y a pas de changement dans votre consommation de données, un ralentissement de votre connexion Internet peut être un signal d’alarme pour un réseau de zombies. Cependant, une connexion internet lente peut avoir de nombreuses raisons différentes, et ce problème n’indique donc pas à lui seul que votre ordinateur est infecté. Un bon moyen de vérifier est d’examiner votre bande passante. Une consommation excessive de bande passante se produit si l’attaquant utilise le botnet pour mener des attaques par déni de service distribué (DDoS) et envoyer des courriers électroniques non sollicités. Cela entraîne une baisse soudaine de la connexion internet de votre appareil, ce qui peut signifier que vous êtes affecté par un logiciel malveillant.

Le meilleur moyen est d’utiliser votre antivirus. Les logiciels antivirus peuvent facilement détecter les réseaux de zombies et autres logiciels malveillants. Certains logiciels antivirus utilisent même un vérificateur spécial pour les réseaux de zombies.

Enfin, les botnets apportent des modifications inattendues à vos fichiers système. Si vous détectez une telle modification dans vos fichiers ou une altération des paramètres de configuration de votre compte, vous pouvez soupçonner l’existence d’un réseau de zombies. Les botnets infectent également vos fichiers système pour vous empêcher de mettre à jour votre système d’exploitation. Vous pouvez vérifier si un processus que vous ne reconnaissez pas est en cours d’exécution en consultant le gestionnaire des tâches.

Comment éviter les infections par botnet

L’attaquant malveillant qui contrôle les réseaux de zombies peut exécuter du code à distance et endommager gravement votre système. Les réseaux de zombies sont légers et difficiles à repérer, mais pas impossibles.

Votre priorité doit être de vous assurer que votre système d’exploitation est à jour. Ne retardez jamais les demandes de mise à jour dont votre système d’exploitation vous informe. Presque tous les paquets de mise à jour comprennent des améliorations de sécurité.

Lorsque vous souhaitez télécharger quelque chose sur votre appareil, assurez-vous que la source à partir de laquelle vous le faites est sûre. Lorsque vous cherchez à télécharger quelque chose, l’attaquant essaie de vous attirer avec des cadeaux et de fausses promesses ; un attaquant essaie généralement de vous inciter à cliquer sur un lien ou à télécharger un fichier apparemment inoffensif. Vous ne devez pas télécharger un programme dont vous ne connaissez pas la source. Utilisez des sites de téléchargement sûrs et populaires, ou optez pour des logiciels libres. Les téléchargements peer-to-peer (P2P) sont très risqués car ils contiennent de nombreuses pièces jointes malveillantes. Dans la mesure du possible, ne participez pas aux téléchargements P2P.

Lorsque vous installez un nouveau périphérique sur votre réseau, n’utilisez jamais les mots de passe par défaut. En particulier, les appareils tels que les webcams et les modems sont livrés avec des identifiants par défaut. Veillez à modifier ces identifiants. L’utilisation de mots de passe par défaut facilite les attaques de botnet IoT, comme le logiciel malveillant Mirai.

L’utilisation d’un mot de passe fort réduit le risque d’attaque par un logiciel malveillant. En particulier, l’authentification à deux facteurs rend vos comptes plus sûrs. Veillez également à lire et à configurer les protocoles de sécurité et les paramètres de sécurité des applications que vous utilisez.

Vous devriez également utiliser un logiciel antivirus fiable qui peut vous avertir des fichiers que vous avez manqués et qui pourraient avoir infecté votre système. L’utilisation d’un pare-feu bloque automatiquement les connexions dangereuses. Cette méthode est un moyen sûr de se protéger contre les réseaux de zombies et autres logiciels malveillants. Il arrive que des applications vous demandent de désactiver votre pare-feu, mais un programme original et bien conçu ne vous demandera pas de désactiver les mesures de sécurité.

La meilleure façon de se protéger contre une attaque de botnet

La meilleure ligne de défense contre les attaques malveillantes puissantes telles que les botnets, c’est vous. C’est à vous qu’il incombe de ne pas cliquer sur des liens qui ne vous inspirent pas confiance, d’utiliser un pare-feu, d’installer vos mises à jour, d’utiliser un logiciel antivirus puissant et des mots de passe robustes. En prenant ces précautions et en étant sensibilisé à la cybersécurité, vous devriez être protégé contre de nombreuses attaques.

Si vous souhaitez une protection plus forte, ou si vous vous souciez vraiment trop de votre vie privée, vous devriez examiner sérieusement le système d’exploitation, les programmes et les connexions réseau que vous utilisez. Heureusement, les précautions que vous prenez contre les réseaux de zombies s’appliquent également aux autres logiciels malveillants.