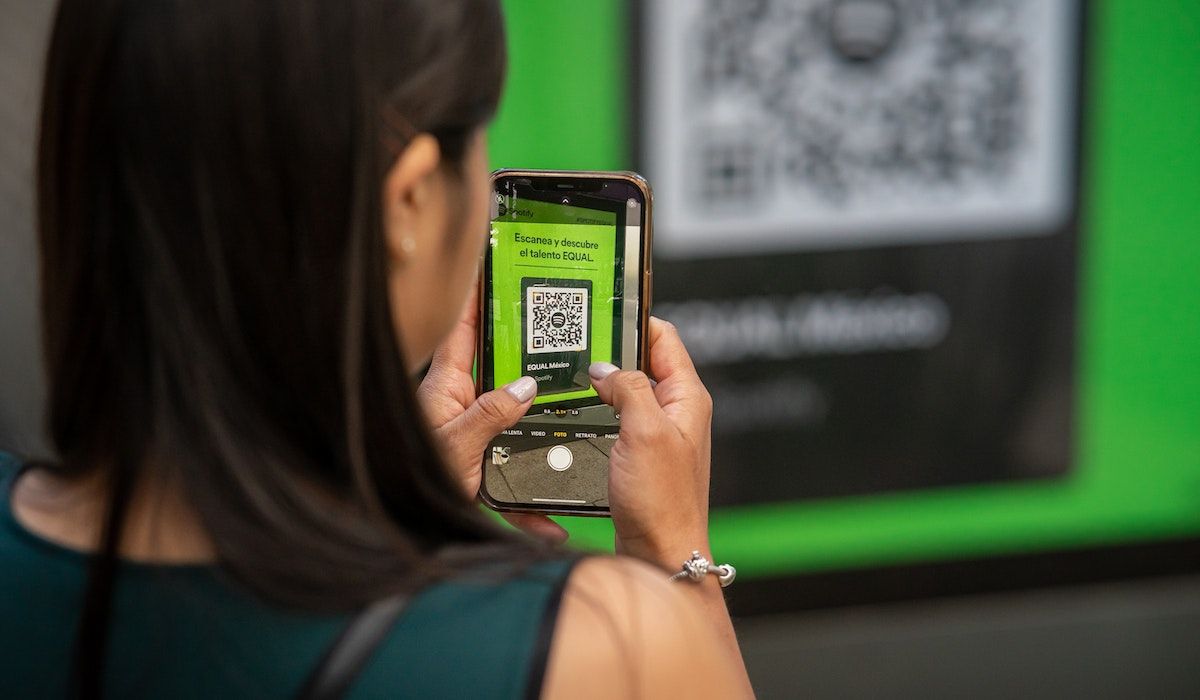

Les codes QR sont populaires parce qu’ils peuvent être lus rapidement par les appareils numériques et rendent de nombreuses choses plus pratiques. Vous pouvez naviguer sur des sites web, télécharger des fichiers et même vous connecter à des réseaux Wi-Fi en scannant un code QR.

Malheureusement, l’utilisation des codes QR pose également des problèmes de sécurité.

Quels sont les dangers des codes QR ?

Quelqu’un peut utiliser les codes QR pour attaquer à la fois l’interaction humaine et les systèmes automatisés. Pour prendre des précautions, voici quelques exemples.

Attaque par injection SQL

L’injection SQL est un vecteur d’attaque que les pirates utilisent pour attaquer les applications basées sur des bases de données. Avec cette méthode, ils cherchent à voler les données d’une base de données.

Pour aborder la question du point de vue du code QR, imaginons un scénario dans lequel un logiciel de décodage QR se connecte à une base de données et utilise les informations du code QR pour exécuter une requête. Il existe également une vulnérabilité d’injection SQL. Dans un tel scénario, le lecteur de code QR peut exécuter votre requête sans vérifier si elle provient d’une source authentifiée. Ainsi, le pirate peut voler les informations contenues dans la base de données.

Ce n’est pas aussi difficile ni aussi compliqué qu’il n’y paraît. Lorsque vous scannez un code QR, un lien s’affiche sur le lecteur de code QR. En modifiant les paramètres de l’URL, il est possible de mener des attaques telles que l’injection SQL. L’URL vers laquelle le lecteur de code QR vous redirige peut évidemment vous permettre de réaliser un tel vecteur d’attaque.

Injection de commande

Dans la méthode d’injection de commandes, un pirate peut injecter un code HTML qui modifie le contenu d’une page. Lorsque l’utilisateur visite la page modifiée, le navigateur web interprète le code, ce qui entraîne l’exécution de commandes malveillantes sur l’appareil où l’utilisateur scanne le code QR. En d’autres termes, il s’agit d’une situation où l’entrée du code QR est utilisée comme paramètre de ligne de commande.

Dans ce cas, un pirate peut simplement tirer parti de la situation en modifiant le code QR et en exécutant des commandes arbitraires sur l’appareil. Un attaquant peut utiliser cette méthode pour déployer des rootkits, des logiciels espions et des attaques DoS, ainsi que pour se connecter à une machine distante et accéder aux ressources du système.

Ingénierie sociale

L’ingénierie sociale est le nom général donné à la manipulation des gens pour obtenir un accès non autorisé à leurs informations confidentielles. Les pirates utilisent cette méthode pour voler vos informations ou s’introduire dans un système. Le phishing est l’une des tactiques les plus couramment utilisées.

Avec le phishing, les personnes ciblées sont forcées de cliquer ou de visiter de faux sites web. Les codes QR sont très utiles à cette fin, car l’utilisateur ne peut pas savoir sur quel site il doit se rendre en regardant le code QR.

Imaginez que vous vous connectiez à un site qui ressemble à un site comme Twitter et dont l’URL est similaire. Si vous entrez vos informations de connexion ici, en les confondant avec celles de Twitter, vous risquez de perdre votre compte à cause d’un pirate informatique.

Comment éviter les codes QR dangereux

Au début des mesures qui peuvent être prises contre les attaques des pirates avec les codes QR, la personne, qui est le maillon le plus faible de la chaîne de sécurité, vient en premier. En d’autres termes, un utilisateur devrait être plus prudent face aux attaques d’ingénierie sociale et ne devrait pas scanner les codes QR dont la source est inconnue. Étant donné que les gens ne peuvent pas lire les codes QR, il peut être difficile de savoir à qui faire confiance. C’est pourquoi vous devez utiliser des lecteurs de codes QR sécurisés.

Maintenez le système d’exploitation de votre appareil mobile à jour et utilisez une application pour lire les codes QR en toute sécurité. De nombreux appareils mobiles modernes sont équipés d’un lecteur de code QR intégré à leur appareil photo. Cependant, le fait d’avoir une application de code QR sur l’appareil mobile qui permet aux utilisateurs de vérifier l’URL avant de le visiter leur donne la possibilité de vérifier la source de l’URL qu’ils sont sur le point d’accéder. Ce contrôle de sécurité n’est pas possible pour les codes QR qui ne fournissent aucune information d’accompagnement. Par conséquent, toutes les applications de lecture de codes QR doivent afficher l’URL décodée à l’utilisateur avant d’ouvrir le lien et de demander sa confirmation.

Enquête sur le logiciel de génération de codes QR

La validation du générateur d’un code QR et le contrôle de l’intégrité des données serviront de mesure contre les éventuelles fraudes, les injections SQL et les attaques par injection de commandes. Il est important de normaliser et d’intégrer les signatures numériques pour l’authentification du code QR et pour vérifier si le code QR a été modifié ou non. Les signatures numériques compliquent considérablement les attaques basées sur le code QR, car elles obligent l’attaquant à modifier la somme de contrôle et donc à altérer le processus de vérification.

Vous ne devez pas vous fier aux nombreux générateurs de codes QR que vous pouvez trouver sur l’internet. Faites attention à la technologie et à la société qui se cache derrière ces générateurs.

Attention aux URL non sûres

La redirection des visiteurs vers des URL non fiables est l’une des attaques de code QR les plus populaires, qui peut conduire à des tentatives d’hameçonnage et à la transmission de logiciels malveillants tels que des virus, des vers et des chevaux de Troie. Pour garantir la fiabilité du matériel en ligne contre de telles attaques, il est essentiel de valider la légitimité du contenu en déterminant si le programme de lecture du code QR peut faire la différence entre les URL bidons et les URL authentiques.

Attention aux codes exécutables

Pour empêcher les codes exécutables ou les commandes scannées par un code QR d’accéder aux ressources de l’appareil de lecture, il est nécessaire d’isoler le contenu du code QR. L’isolation du contenu peut contribuer à prévenir les attaques telles que les atteintes à la vie privée, l’accès aux informations personnelles et l’utilisation de l’appareil de lecture pour des attaques telles que les DDoS et les réseaux de zombies. La méthode la plus simple consiste à bloquer l’accès des applications, y compris les applications de lecture de codes QR, aux ressources de l’appareil de lecture (appareil photo, répertoire, photos, informations de localisation, etc.)

Utilisez les codes QR, mais avec précaution

Avec le développement rapide de la technologie, les codes QR font désormais partie de notre vie quotidienne. Vous pouvez réduire les risques liés aux codes QR en les utilisant à bon escient et en prenant des mesures.

Soyez prudent lorsque vous scannez des codes QR rencontrés sur Internet ou dans un environnement réel. Utilisez des programmes fiables et protégez vos appareils à l’aide d’un logiciel antivirus à jour. Il est également conseillé de ne pas scanner les codes QR provenant de sites suspects ou non fiables et de ne pas communiquer d’informations personnelles.